NUEVO APT NOMBRADO DARK PINK

NUEVO APT NOMBRADO DARK PINK

| 11/01/2023 | BOLETÍN NRO 2023-027 |

Recientemente, se ha visto una nueva ola de ataques APT que se ha concentrado en la región de Asia y Europa. Por el momento, se cree que se trata de un nuevo grupo llamado Dark Pink, ya que se le ha dado este nombre debido a que se basa en un híbrido de los correos electrónicos utilizados por los atacantes.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

DDark Pink se evidencia en sus múltiples cadenas de ataques, en las cuales se ve que los atacantes pueden diseñar herramientas en varios lenguajes de programación, dándoles flexibilidad mientras intentan vulnerar la infraestructura de defensa y ganar persistencia en las redes de las víctimas.

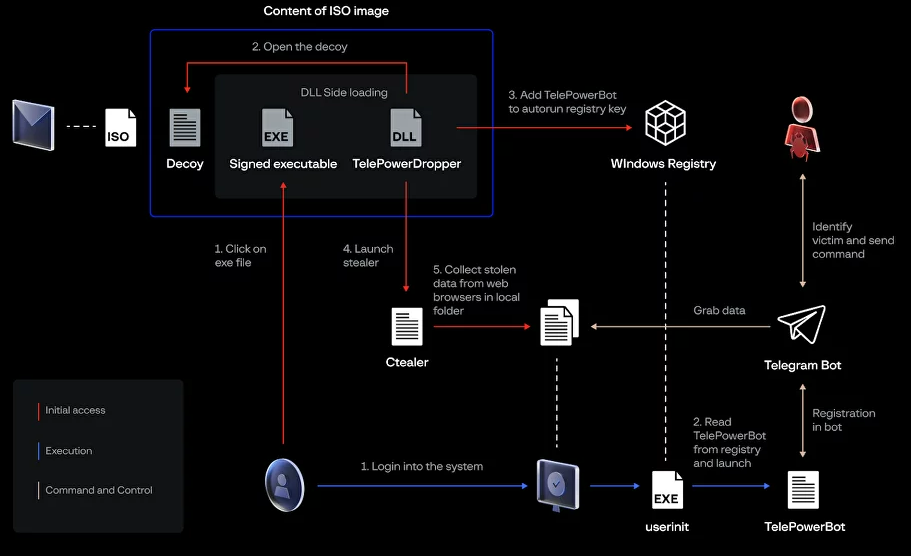

El acceso inicial se logra mediante correos electrónicos exitosos de spear-phishing, en los cuales se indica a la víctima que descargue una imagen ISO maliciosa a través de un enlace acortado que la dirige a la plataforma MediaFire. Una vez descargada, los investigadores identificaron tres cadenas de infección distintas.

La primera cadena de infección se observa que la comunicación entre los dispositivos entre los actores de amenazas y las víctimas se basa en la API de Telegram. Esto se hace mediante módulos creados por el grupo, TelePowerBot y Kamikakabot, los cuales están desarrollados en diferentes lenguajes de programación. Uno está diseñado en PowerShell y el otro está programado en .NET con funcionalidades de Stealer que sirven para leer y ejecutar comandos a través de un bot de Telegram. Además, se usan herramientas personalizadas como Ctealer y Cucky para extraer credenciales y cookies de los navegadores y la herramienta ZMsg que permite recopilar mensajes enviados a través de aplicaciones tales como Telegram, Viber y Zalo.

Las otras dos cadenas se basan en la descarga de documentos señuelos que se encuentran en Github, los cuales están programados para que se pueda descargar una ISO que contiene los archivos maliciosos como Telepowerbot y Kamikakabot.

Una vez comprometido el equipo, se siguen actividades como reconocimiento, movimiento lateral y exfiltración de datos. Los atacantes hacen uso de la plataforma Dropbox y el correo electrónico para recopilar información de interés de la víctima. El malware, además de grabar el audio a través de la herramienta Windows Steps Recorder, tiene la función de captura de pantalla y propagar TelePowerBot en las USBs conectadas al equipo.

Al grupo Dark Pink se le atribuyen 8 ataques en los que han sido exitosos, entre estos se encuentran entidades gubernamentales, militares, entidades sin ánimo de lucro, entre otros. Debido a sus nuevas TTPs (técnicas, tácticas y procedimientos), se considera una amenaza de alto riesgo para las organizaciones y se recomienda tomar medidas de seguridad adicionales para protegerse contra estos ataques.

|

|

| Imagen 1: Cadena de Infección DarkPink |

Indicadores de Compromiso

Hash

MD5: 926027F0308481610C85F4E3E433573B

SHA256: 9976625B5A3035DC68E878AD5AC3682CCB74EF2007C501C8023291548E11301A

MD5: 728AFA40B20DF6D2540648EF845EB754

SHA256: C60F778641942B7B0C00F3214211B137B683E8296ABB1905D2557BFB245BF775

MD5: 7EAF1B65004421AC07C6BB1A997487B2

SHA256: E3181EE97D3FFD31C22C2C303C6E75D0196912083D0C21536E5833EE7D108736

MD5: 732091AD428419247BCE87603EA79F00

SHA256: E45DF7418CA47A9A4C4803697F4B28C618469C6E5A5678213AB81DF9FCC9FD51

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Aplicar segmentación, principio de minimos privilegios, y desactivar powershell.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: New APT hitting Asia-Pacific, Europe that goes deeper and darker

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte