NUEVA ACTIVIDAD DEL RANSOMWARE CLOP

NUEVA ACTIVIDAD DEL RANSOMWARE CLOP

| 25/03/2023 | BOLETÍN NRO 2023-196 |

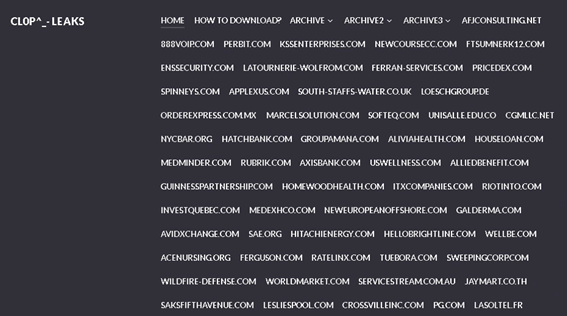

Durante la tercera semana de marzo, Clop Ransomware ha estado dirigiendo ataques continuos contra los servidores MFT GoAnywhere vulnerables (CVE-2023-0669) en todas las regiones del mundo. Dentro de esta última actividad del ransomware, ha atacado a empresas en el continente americano según su portal de data leaks.

Servicios Afectados

• GoAnywhere MFT

• Sistemas operativos Windows

Detalles Tecnicos

Si bien no está confirmado si todas estas empresas fueron vulneradas utilizando el zero day de GoAnywhere, investigadores confirmaron esta semana que Saks Fifth Avenue, la ciudad de Toronto, Procter & Gamble, Virgin Red y el Fondo de Protección de Pensiones del Reino Unido están relacionados con la vulnerabilidad.

Analistas de seguridad informaron que el gobierno de la Ciudad está investigando activamente los detalles de los archivos identificados. La ciudad de Toronto ha confirmado que el acceso no autorizado a los datos de la ciudad ocurrió a través de un proveedor externo. El acceso está limitado a los archivos que no pudieron procesarse a través del sistema de transferencia de archivos seguro de terceros. La Ciudad aún se encuentra en las primeras etapas para determinar el impacto del acceso no autorizado a los datos de la Ciudad. Si la investigación de la Ciudad determina que los datos de los residentes se han visto comprometidos, la Ciudad notificará y se comunicará con cualquier persona cuya información pueda haberse visto comprometida. Por otro lado, las víctimas de Clop también incluyen Virgin Red del Reino Unido, el club de recompensas de Virgin Group que permite a los clientes ganar y gastar puntos en los negocios de Virgin, como Virgin Atlantic y otras organizaciones asociadas. Un vocero de Virgin indicó: "Recientemente fuimos contactados por un grupo de ransomware, que se hace llamar Cl0p, que obtuvo ilegalmente algunos archivos de Virgin Red a través de un ataque cibernético a nuestro proveedor, GoAnywhere. Los archivos en cuestión no representan ningún riesgo para los clientes o empleados, ya que no contienen datos personales".

Para mayor información sobre el CVE-2023-0669, sírvase a revisar nuestros boletines de seguridad: • Boletín SecureSoft-Nro. 2023-083 POC PARA GOANYWHERE MFT 0-DAY • Boletín SecureSoft-Nro. 2023-091 RANSOMWARE CLOP VULNERA GOANYWHERE MFT |

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Realizar la actualización de seguridad recomendado por Fortra GoAnywhere MFT a la versión (7.1.2) para mitigar la vulnerabilidad CVE-2023-0669.

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

** Antes de aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución

Fuente

- Fuente 1: City of Toronto confirms data theft, Clop claims responsibility

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte