ARCRYPTER RANSOMWARE PRESENTE EN LATINOAMÉRICA

ARCRYPTER RANSOMWARE PRESENTE EN LATINOAMÉRICA

| 17/11/2022 | BOLETÍN NRO 2022-674 |

Se ha detectado un nuevo ransomware llamado ARCrypter que ha estado presente a nivel Latinoamérica, afectando los sistemas de entidades gubernamentales y que también se ha expandido a otros países como China y Canadá.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

De acuerdo con la investigación este ransomware suelta la nota de rescate antes de que se cifren los archivos a comparación de otros ransomwares que cifra y después suelta la nota de rescate.

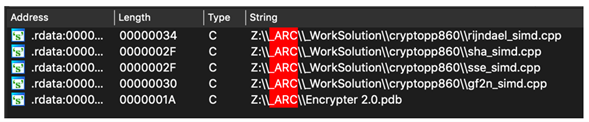

Tras de haber liberado la nota de rescato, el dropper procede con dos secuencias de comandos por lotes y el cifrador del payload principal. Se encontró en la muestra obtenida que este tiene cadenas únicas denominadas “ARC” de aquí proviene el nombre ARCrypter.

Imagen 1: ARCrypter strings

Se descubrió 2 URL el cual facilitan la descarga de archivo “win.exe” y “win.zip” este último contiene el primero, AnonFiles es una plataforma que proporciona la carga de archivos ocultando la ip de remitente.

Según el análisis el dropper contiene 2 recursos de interés: BIN y HTML, el recuso HTML almacena el contenido de la nota de rescate y el recuso BIN contiene los datos cifrados.

El proceso de descifrar del recurso BIN consiste que atraves de un argumento “-P” se digite la contraseña, este creara varios directorios con el propósito de almacenar el payload de la segunda etapa utilizando caracteres alfanuméricos como por ejemplo: C:\Users\<username>\AppData\Local\Temp\[a-zA-Z0-9]{9}\[a-zA-Z0-9]{9}.exe. Luego, la nota de rescate se extrae del recurso incrustado de tipo HTML y se guarda en %TMP%/readme_for_unlock.txt:

C:\Usuarios\<nombre de usuario>\AppData\Local\Temp\readme_for_unlock.txt

La nota de rescate contiene el nombre de usuario y la contraseña necesarios para que la víctima inicie sesión en el panel de comunicación con los actores de amenazas, que está alojado en el sitio .onion.

Para crear persistencia en los equipos infectados este invoca un proceso llamado reg.exe que tiene como propósito "HKLM\Software\Microsoft\Windows\CurrentVersion\Run\SecurityUpdate" con el valor de la ruta del malware.

El ransomware ARCrypter cifrará todos los archivos afectados y omitirá algunas extensiones de archivo predefinidas:

• .Crypt

• .Bif

• .Regtrans-ms

• .Library-ms

• .sys

• .tmp

• .log

• .tmp

• .exe

• .bat

• .msi

Indicadores de Compromiso

HASH

MD5: 6b402772ac82df77da8ead65636423da

SHA-256: 8d40ac7ff823a82053b413326beba33bf94380a79c49165545fed3e92089b6eb

MD5: bc288a88a43c5a6d4b9dee33d3ef70eb

SHA-256: cc0bd45536a6c15f8b76fe06fd637857e6fbb483dc620793aa3aa27e1ab75a62

MD5: 45299d77edb17dc48eccec70e928d9ea

SHA-256: eee0f2f6b2524498f8287f95dd184828a044677700d61e2c0a109866f3dd504d

MD5: b95059e7532f3548c0e0d4508f37ac81

SHA-256: 32708c5d376f130b48bf3bd706879c1945a2d701036d94e25aceea41a4042052

MD5: 58aea2aac89947773dfae8e3859e20b0

SHA-256: 39b74b2fb057e8c78a2ba6639cf3d58ae91685e6ac13b57b70d2afb158cf742d

MD5: 1acdaba338e67c748e56aa81a27a9831

SHA-256: b14cde376a8a7a9d7ad34cdfd07108c132ad8be7f60c5c0a0f17b6b63eb28b49

MD5: 1c4de7e0ebfbface2ff57ba5af6efde0

SHA-256: e1f01b2c624f705cb34c5c1b6d84f11b1d9196c610f6f4dd801a287f3192bf76

MD5: 09aaf431d8db13c6ebca277d918665d6

SHA-256: 5634e4e97a71930c574b80e50ee479ab782b6888f5af31c7e7529fa651377f50

MD5: 33ee3a75a26856ac3db92baa57faa681

SHA-256: dacce1811b69469f4fd22ca7304ab01d57f4861574d5eeb2c35c0931318582ae

MD5: d3d6993de967b18dbcd7da56f6bd3f29

SHA-256: 9a58c306995e125d0d183865894f77a1eb16cc7ca536957b9f82ee9ce83d2ab8

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: ARCrypter Ransomware Expands Its Operations From Latin America to the World

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte