NUEVA BOTNET GOTRIM ATACA CUENTAS DE ADMINISTRADOR WORDPRESS

NUEVA BOTNET GOTRIM ATACA CUENTAS DE ADMINISTRADOR WORPRESS

| 15/12/2022 | BOLETÍN NRO 2022-726 |

Se ha detectado una nueva red de bots basada en el lenguaje de programación Go que escanea y aplica fuerza bruta a sitios web que utilizan el sistema de administración de contenido (CMS) de WordPress para tomar control de los sistemas objetivos.

Servicios Afectados

• Sistemas operativos Linux

Detalles Tecnicos

|

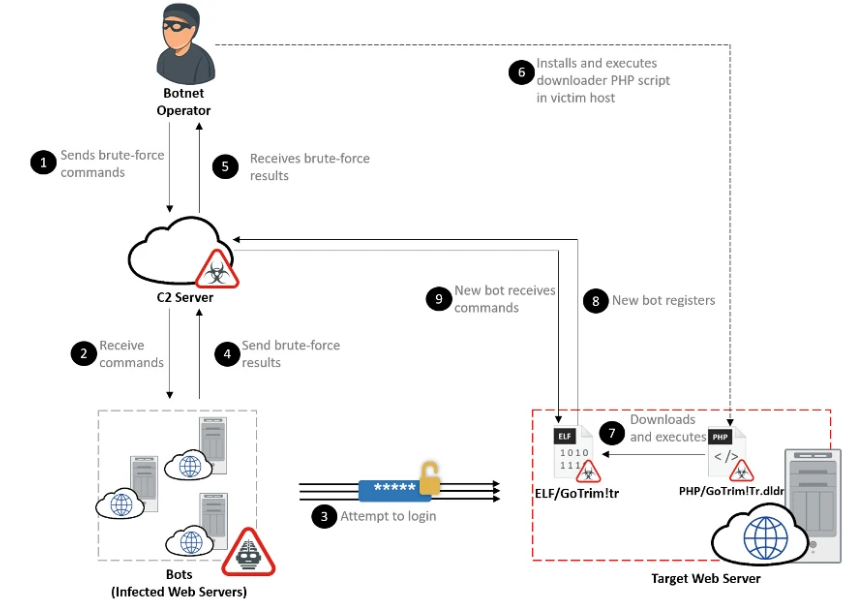

La campaña se realiza a través de una red de bots para realizar ataques distribuidos de fuerza bruta en el cual intentará realizar un inicio de sesión en el servidor web objetivo.

Después de acceder, el atacante instalará un script PHP de descarga en el host comprometido que, a su vez, está diseñado para implementar el “cliente bot” desde una URL codificada, agregando el host a una red en crecimiento. En la forma actual de este malware no tiene las capacidades de auto propagación, ni distribuir otro malware o mantener una persistencia.

De acuerdo con las credenciales proporcionadas, el objetivo principal es recibir comandos de un servidor controlado por un ciberdelincuente para la realización de ataques de fuerza bruta contra WordPress y OpenCart.

Gotrim puede funcionar alternativamente en un modo de servidor que permitirá escuchar las solicitudes entrantes enviadas por el atacante a través del servidor de comando y control C2.

Otra característica que tiene este malware es la capacidad de imitar solicitudes legítimas del navegador Mozilla Firefox en Windows de 64 bits para eludir las protecciones antibot, además de resolver los captchas presentes en los sitios de WordPress.

Para mitigar el riesgo, los administradores de sitios web deben asegurarse de que las cuentas de usuario (administrador) usen contraseñas seguras.

|

|

| Imagen 1 : Gotrim Attack Chain |

Indicadores de Compromiso

IP

77[.]73[.]133[.]99

89[.]208[.]107[.]12

Hash

MD5: 07ba1c97fb1b5aada64af90c5c058470

SHA-256: 646ea89512e15fce61079d8f82302df5742e8e6e6c672a3726496281ad9bfd8a

MD5: 03b8dc6bb923ea449ba261e4bd8ddd35

SHA-256: 4b6d8590a2db42eda26d017a119287698c5b0ed91dd54222893f7164e40cb508

MD5: 3efe30ce001634d5ce611b9925e1b1bc

SHA-256: c33e50c3be111c1401037cb42a0596a123347d5700cee8c42b2bd30cdf6b3be3

MD5: 902da64bde1b9150699db7c304e6973f

SHA-256: 71453640ebf7cf8c640429a605ffbf56dfc91124c4a35c2ca6e5ac0223f77532

MD5: 70220baa18ab5b32669b838a3e0dc2f5

SHA-256: 3188cbe5b60ed7c22c0ace143681b1c18f0e06658a314bdc4c7c4b8f77394729

MD5: 8cf50d278e7f7264772abd55e4e7b9a4

SHA-256: 2a0397adb55436efa86d8569f78af0934b61f5b430fa00b49aa20a4994b73f4b

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: GoTrim: Go-based Botnet Actively Brute Forces WordPress Websites

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte