NUEVA ACTUALIZACIÓN DE ROYAL RANSOMWARE

NUEVA ACTUALIZACIÓN DE ROYAL RANSOMWARE

| 15/12/2022 | BOLETÍN NRO 2022-728 |

Recientemente el grupo de royal ransomware ha elevado sus operaciones, implementando diferentes TTPs que ha afectado a varias organizaciones, se sospecha que este grupo está formado por diferentes ex miembros de otros grupos de ransomware debido a sus similitudes con el grupo CONTI.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

La operación de royal ransomware comienza de diferentes maneras, el método más popular es a través de campaña de phishing que utiliza payloads omo BATLOADER y Qbot, luego descargará un payload de cobalt strike para continuar con la infección desde el equipo comprometido.

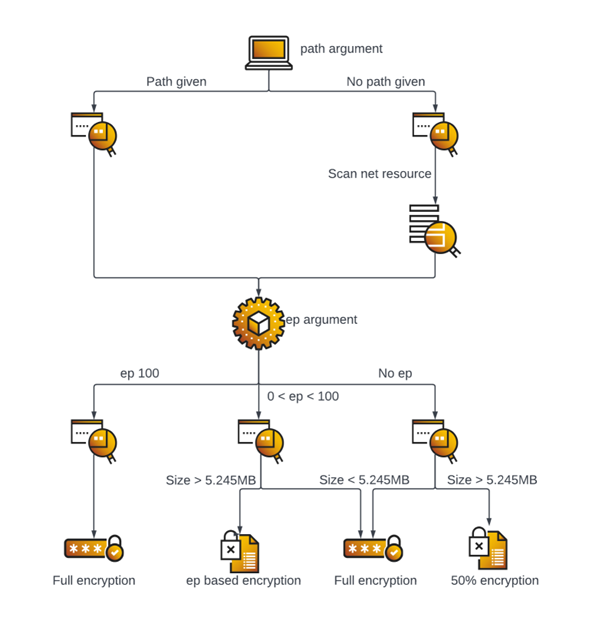

Tras la ejecución, el ransomware puede tomar tres parámetros en su línea de comandos:

- Path[opcional]: la ruta a cifrar

- Ep[opcional]: el porcentaje del archivo que será encriptado

- ID: una matriz de 32 digitos

El árbol de decisión se vera afectada por los parámetros anteriormente descritos, esto permitirá que los factores como la velocidad de cifrado, la corrupción de datos y la posible detección se vean directamente afectados, si no se declara el parámetro “-id” el ransomware no se ejecutará.

Después de validar la línea de comando, este empleará el proceso vssadmin.exe con el comando “delete shadows /all /quiet”, eliminará las copias de seguridad que tenga el equipo comprometido. A continuación se establecerán rutas de exclusión de los siguientes archivos:

- .exe

- .dll

- .bat

- .Ink

- README.TXT

- .royal

También excluirá los siguientes directorios:

- Windows

- Royal Perflogs

- Tor browser

- Boot $recycle.bin

- Windows.old

- $windows -ws

- $windows -bt

- Mozilla

Después de haberse configurado el ransomware creará dos subprocesos que consiste uno en escribir la nota de rescate y el otro que cifrará los archivos, con una opción adicional de escaneo de red.

El cifrado funciona con un límite de 5,24MB para el cifrado parcial, esto índica encriptará el 100% del archivo. Si el tamaño es superior a 5,24MB este dependerá del porcentaje proporcinado en el argumento -ep si no este se cifrará al 50% del archivo.

|

|

| Imagen 1: Árbol de decisión del proceso de cifrado de Royal ransomware |

Indicadores de Compromiso

Hash

MD5: 880919b7cc90d086654e2bfb3e844778

SHA-256: 250bcbfa58da3e713b4ca12edef4dc06358e8986cad15928aa30c44fe4596488

MD5: afd5d656a42a746e95926ef07933f054

SHA-256: 9db958bc5b4a21340ceeeb8c36873aa6bd02a460e688de56ccbba945384b1926

MD5: fddba8c29e386be579337b96b6c7cfb3

SHA-256: c24c59c8f4e7a581a5d45ee181151ec0a3f0b59af987eacf9b363577087c9746

MD5: 937d8f5da4adff6309bfa4c3b63a2708

SHA-256: 5fda381a9884f7be2d57b8a290f389578a9d2f63e2ecb98bd773248a7eb99fa2

MD5: a96c125a0b4729e8494c696d300a7357

SHA-256: 312f34ee8c7b2199a3e78b4a52bd87700cc8f3aa01aa641e5d899501cb720775

MD5: df0b88dafe7a65295f99e69a67db9e1b

SHA-256: f484f919ba6e36ff33e4fb391b8859a94d89c172a465964f99d6113b55ced429

MD5: 58997b926632f4f1e1aa9697b40447ac

SHA-256: 7cbfea0bff4b373a175327d6cc395f6c176dab1cedf9075e7130508bec4d5393

MD5: 01492156ce8b4034c5b1027130f4cf4e

SHA-256: 2598e8adb87976abe48f0eba4bbb9a7cb69439e0c133b21aee3845dfccf3fb8f

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Implementar filtrado y segmentación entre redes y utilizar principio de mínimo privilegios.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Royal Rumble: Analysis of Royal Ransomware

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

126 Reporte Quincenal de Ciberinteligencia 2025

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte