SERVIDORES CITRIX SIGUEN VULNERABLES A ATAQUES

SERVIDORES CITRIX SIGUEN VULNERABLES A ATAQUES

| 30/12/2022 | BOLETÍN NRO 2022-760 |

Recientemente se ha detectado dos vulnerabilidades que han seguido explotándose por los ciberdelincuentes debido al bajo nivel de parcheo en los servidores Citrix de las implementaciones de Citrix ADC y Gateway.

Servicios Afectados

• Citrix ADC y Citrix Gateway 13.0 antes de 13.0-58.32

• Citrix ADC y Citrix Gateway 12.1 antes de 12.1-65.25

• Citrix ADC 12.1-FIPS antes de 12.1-55.291

• Citrix ADC 12.1-NDcPP anterior a 12.1-55.291

Detalles Tecnicos

|

La primera falla es CVE-2022-27510, corregida el 8 de noviembre. Es una omisión de autenticación que afecta a ambos productos de Citrix. Un atacante podría explotarlo para obtener acceso no autorizado al dispositivo, tomar el control de un escritorio remoto o eludir la protección de fuerza bruta de inicio de sesión.

El segundo error se rastrea como CVE-2022-27518, divulgado y parcheado el 13 de diciembre. Permite a los atacantes no autenticados ejecutar comandos remotos en dispositivos vulnerables y tomar el control de ellos.

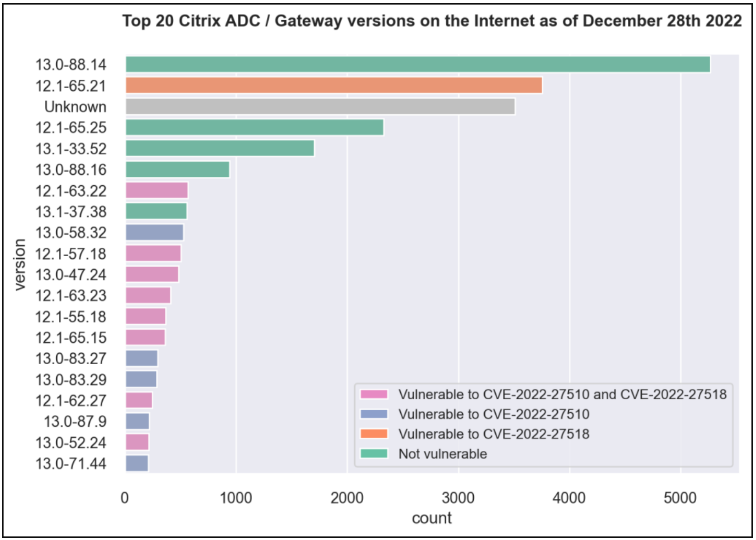

De acuerdo con la investigación realizada por los investigadores, indican que al 28 de diciembre de 2022, la mayoría de servidores están en la versión 13.0-88.14 que no se ve afectada por los 2 problemas de seguridad.

|

|

| Imagen 1: Versiones del servidor Citrix |

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Actualizar Citrix ADC y Citrix Gateway a sus versiones recientes según lo recomendado por Citrix.

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

** Aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Measuring Citrix ADC & Gateway version adoption on the Internet

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

126 Reporte Quincenal de Ciberinteligencia 2025

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte