NUEVO MALWARE RAT (PY#RATION)

NUEVO MALWARE RAT (PY#RATION)

| 27/01/2023 | BOLETÍN NRO 2023-062 |

Recientemente, se ha descubierto una nueva campaña de ataque que aprovecha un troyano de acceso remoto (RAT) basado en Python (rastreada como PY#RATION) para obtener el control y persistencia de los sistemas comprometidos.

Servicios Afectados

• Sistemas operativos Windows

• Sistemas operativos Linux

• Sistemas operativos OSX

Detalles Tecnicos

|

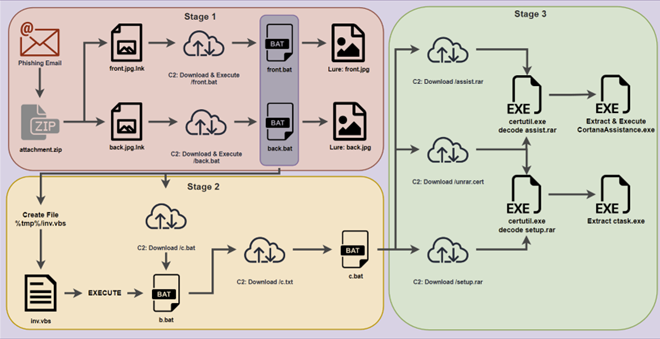

La infección inicial de PY#RATION se da por medio de un correo electrónico de phishing, el cual contiene un archivo .zip adjunto malicioso protegido con una contraseña que posiblemente se encuentre en el cuerpo del correo. Al descomprimir la carpeta, este contendrá dos archivos de tipo de acceso directo (.lnk) que al ejecutarse este descargará dos archivos adicionales en la carpeta temporal del usuario.

Los archivos descargados son de tipo .txt que se renombraran y serán de tipo .bat y automáticamente se ejecutaran sigilosamente en según plano, este mostrara una imagen señuelo, que hará que la víctima no sospeche de que se está ejecutando un software malicioso.

También se descarga de un servidor C2, otro script por lotes que está diseñado para recuperar payloads adicionales del servidor, incluido el binario de Python ("CortanaAssistance.exe"). La elección de usar Cortana, el asistente virtual de Microsoft, indica un intento de hacer pasar el malware como un archivo del sistema

Se ha detectado otras versiones del malware, el cual incluye más funcionalidades para poder realizar escaneos dentro de una red comprometida y ocultar el código a través de una capa de cifrado usando el módulo de fernet.

Otras funcionalidades dignas de mención comprenden la capacidad de transferir archivos del host a C2 o viceversa, registrar pulsaciones de teclas, ejecutar comandos del sistema, extraer contraseñas y cookies de navegadores web, capturar datos del portapapeles y verificar la presencia de software antivirus.

El malware PY#RATION no solo es relativamente difícil de detectar, el hecho de que sea un binario compilado en Python lo hace extremadamente flexible, ya que se ejecutará en casi cualquier objetivo, incluidas las variantes de Windows, OSX y Linux.

Imagen 1: PY#RATION attack chain

Indicadores de Compromiso

IP

169[.]239[.]129[.]108

Dominio

realproheros[.]com

login[.]secureway[.]fun

URL

hxxp[:]//api[.]safeit[.]com/install/log?error=

hxxps[:]//pastebin[.]com/raw/Mb7zPnML

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Python-Based PY#RATION Attack Campaign

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

126 Reporte Quincenal de Ciberinteligencia 2025

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte