NUEVA CAMPAÑA DE PHISHING A TRAVÉS DE CORREOS ELECTRONICOS QUE SUPLANTA A LA ENTIDAD SUNAT

NUEVA CAMPAÑA DE PHISHING A TRAVÉS DE CORREOS ELECTRONICOS QUE SUPLANTA A LA ENTIDAD SUNAT

| 03/11/2022 | BOLETÍN NRO 2022-637 |

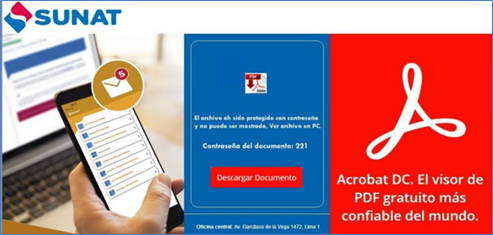

Recientemente se ha detectado que los ciberdelincuentes han iniciado una campaña de phishing, emitiendo correos electrónicos suplantando a la entidad SUNAT y con el objetivo de infectar al usuario.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

Recientemente mediante inteligencia interna se identificó una campaña de phishing que está utilizando el envío de correos, el cual suplanta a SUNAT, que es la entidad del gobierno de Perú encargada de recaudar los tributos, adscrito al Ministerio de Economía y Finanzas, que permite financiar los gastos públicos del Estado Peruano.

Mediante la revisión de los analistas de seguridad que pudieron acceder a la muestra identificaron dominios como sunat[.]com[.]pe o sunat[.]pe, eran spoofing, estos dominios contenían los correos electrónicos que envían un pdf adjunto, él cual contenía una clave y un link de descarga sobre un supuesto documento para realizar el trámite de devolución de impuestos. Al momento de comenzar el análisis de este documento se pudo detectar un archivo con extensión de .vbs el cual parecía iniciar una conexión al dominio hxxps://gringox1[.]chickenkiller[.]com/g1, al momento de comprobar esta dirección ya se encontraba inactiva. Aunque se pudo verificar que el dominio chickenkiller[.]com está catalogado como malicioso, según algunos informes la dirección dankleo01[.]chickenkiller[.]com utilizo el mismo dominio para el envío de malware.

|

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Implementar herramientas de análisis de archivos pdf como: Sender Policy Framework (SPF), Domain Keys Identified Mail (DKIM) and Domain-Based Message Authentication, Reporting and Conformance (DMARC).

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• Sospechar de cualquier correo no solicitado, que cotenga archivos con claves, credenciales o solicitan ingresar alguna credencial, para caigan en anti-spam.

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte