ACTUALIZACIÓN DE IOC EXTENSIÓN MALICIOSA CONTROLA GOOGLE CHROME DE FORMA REMOTA

ACTUALIZACIÓN DE IOC EXTENSIÓN MALICIOSA CONTROLA GOOGLE CHROME DE FORMA REMOTA

| 11/11/2022 | BOLETÍN NRO 2022-659 |

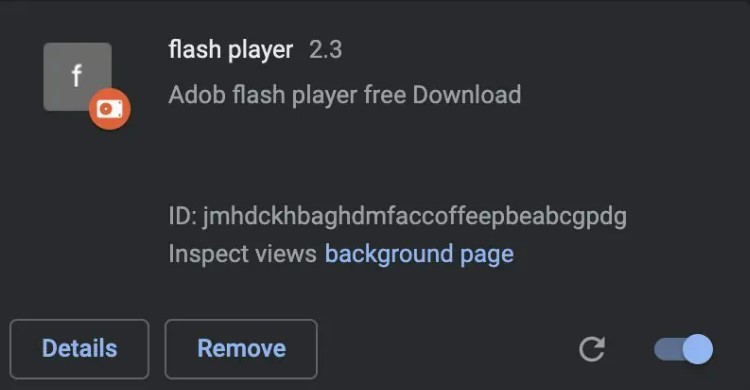

Se ha descubierto una botnet compuesta por navegadores web infectados por malware Cloud9 que toma forma de una extensión, el cual toma control, roba información y realiza ataque DDoS en ocasiones aprovecha las vulnerabilidades que tenga la computadora para poder infectar el sistema operativo, asociada a esta amenaza también se ha informado en nuestro Boletín SecureSoft-Nro. 2022-652

Servicios Afectados

• Navegador Google Chrome

• Navegador Internet Explore

• Navegador Edge

• Navegador Mozlla Firefox

Detalles Tecnicos

La extensión del navegador solo contiene 3 archivos JavasScript, y la funcionalidad principal de la extensión esta disponible en un archivo llamado campaign,js, este archivo se puede usar para redirigir a la victimas a un sitio web malicioso. Esta extensión maliciosa utiliza el archivo manifest.json para inyectar el archivo campaign.js en todas las páginas http/https.

Después el archivo campaign.js comienza con la identificación del sistema operativo utilizando la API Windows.navigator, después inyecta otro javascript que se usa para extraer criptomonedas utilizando los recursos informáticos de la víctima. El siguiente paso es inyectar otro script nombrado Cthulhu.js, este archivo contiene una cadena completa para explotar las vulnerabilidades CVE-2019-11708 y CVE-2019-9810 de Firefox el cual buscara hacerse del control de todo el sistema del equipo. Se observó también la explotación de otras vulnerabilidades (CVE-2014-6332), (CVE-2016-0189) internet Explorer y (CVE-2016-7200) Edge que otorga los mismos permisos que tenga el usuario actual, esto significa que si el usuario tiene permisos de administrador el atacante podrá instalar programas maliciosos. Cloud9 tambien tiene la capacidad para enviar solicitudes POST para llevar a cabo ataques DDoS. 107[.]174[.]133[.]119 70[.]66[.]139[.]68 zmsp[.]top onion[.]link} cloud-miner[.]de loginserv[.]net hxxp[:]//descargar[.]agencia/ hxxps[:]//p27rjz4oiu53u4gm[.]onion[.]link hxxps[:]//zmsp.top/bot/cloud9-github/ hxxp[:]//descargar[.]agencia/ hxxp[:]//download[.]loginserv.net/ MD5: 85e1ba5c8e7d310ef08d3ca7267463f1 SHA-256: d8159d8b2f82ca62d73e15f8fc9f38831090afe99a75560effb1ad81dcb46228 MD5: 8c12c5b54892dc0993ffdfe4855d459a SHA-256: fc194cd7fe68424071feb3087cd5aa6616dfcd7cc06588d867505dd969f50db4 MD5: 6c13b68e16bbf152ae533e228c9fac4a SHA-256: 4b7ba9632318c84115ec345e2c4d07283c6a81e0112bb38b9400f0fabeb8e3be MD5: fcf93ffa1cf8d5d4e5c903d86f4e81b9 SHA-256: 062ebb3d6967744ecd9abba13fdae1edb2ae5248e228d1ad39800bc742815d02 MD5: 98ca8c60096fbca45b619a25f2accf39 SHA-256: f22eb3fab95165f994bb12c9764583939db12176a298aeb065586b7d01301165 MD5: 51400a733ba3d422464a0227972e183b SHA-256: dc20a36d9e2e767bb994d29a50b75afc3ac757e430a7d6abb1fa8ef7fe44ebfa

|

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Cloud9 Malware Offers a Paradise of Cyberattack Methods

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte