NUEVO TROYANO CRYPWIPER

NUEVO TROYANO CRYPWIPER

| 05/12/2022 | BOLETÍN NRO 2022-712 |

Recientemente analistas de seguridad han detectado un nuevo troyano nombrado como crypwiper que se hace pasar por un ransomware, cuya función es destruir los datos de las víctimas sin posibilidad de recuperación, a este malware se le denomina "wiper".

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

Crywiper es un archivo ejecutable de 64 bits para el sistema operativo Windows. El malware se desarrolló en el lenguaje de programación de bajo nivel C++ y se compiló con el kit de herramientas MinGW-w64 y el compilador GCC.

El malware crywiper creará una tarea con el comando SCHTASKS CREATE que se ejecutará cada 5 minutos, luego el troyano se comunicará con un servidor de comando y control mediante una solicitud de tipo GET a través del protocolo HTTP y pasa el nombre de la computadora como parámetro.

Después, como respuesta del servidor C&C envía la cadena "run" o "do not run" que controla el comportamiento del troyano, si devuelve "run", entonces Crywiper iniciara automáticamente la actividad maliciosa.

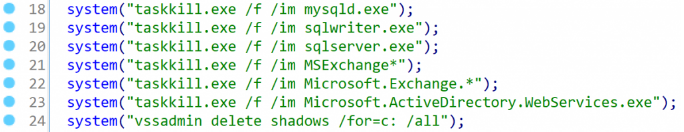

Al recibir la respuesta “run”, este detendrá los procesos relacionados con el funcionamiento de los servidores de bases de datos MySQL y MS SQL. El servidor de correos de MS Exchange y los servicios web de MS Active Directory mediante el comando taskkill, el troyano, hace esto para tener acceso a archivos que estarían ocupados por estos procesos si fueran normales.

Imagen 1: Detención de procesos y eliminación de instantáneas

A su vez cerrará las conexiones RDP para especialistas de seguridad y TI, no podrán conectarse de forma remota al sistema infectado sin ayuda adicional.

Para destruir los datos, Crywiper generará una secuencia de datos utilizando el conocido generador de números pseudoaleatorios "Mersenne Vortex" y escribe estos datos en lugar del contenido del archivo original.

De una forma u otra, CryWiper destruye deliberadamente el contenido de los archivos, lo que significa que no tiene sentido que los atacantes distingan a una víctima de otra; de todos modos, no hay nada que descifrar después de la infección.

Indicadores de Compromiso

IP

82[.]221[.]141[.]8

HASH

MD5: 71d9e6ee26d46c4dbb3d8e6df19dda7d

SHA-256: ec09cfa4a79d709daed859d1a0e131aaa994f4a7b4bed80406125db76446fbda

MD5: 4a42f739ce694db7b3cdd3c233ce7fb1

SHA-256: 307a61c288932ffeb7a25d667cf2911266c5379acfab20aa9a52c1aa1148d59b

MD5:0c6d33da653230f56a7168e73f1448ac

SHA-256: c62f502e9abb7f5d96763a0fcd6ed7aebd0950d96187c542dafb54e560e32159

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos

• Implementar filtrado y segmentación entre redes y utilizar principio de mínimo privilegios.

• Considerar deshabilitar PowerShell o monitorear su ejecución, evitando que pueda ser aprovechado por softwares maliciosos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: New CryWiper wiper targets Russian entities masquerading as a ransomware

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte