NUEVO MALWARE TITAN STEALER

NUEVO MALWARE TITAN STEALER

| 25/01/2023 | BOLETÍN NRO 2023-059 |

Se ha descubierto recientemente una campaña de malware llamada Titan Stealer que está siendo comercializada y vendida por un actor de amenazas (TA) a través de un canal de Telegram.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

El malware es capaz de robar una variedad de información de las máquinas Windows infectadas, incluyendo datos de credenciales de navegadores y billeteras criptográficas, detalles de clientes FTP, capturas de pantalla, información del sistema y archivos capturados.

Los ciberdelincuentes han publicado una captura de pantalla de la herramienta de creación del malware, que incluye opciones para apuntar/robar tipos específicos de información.

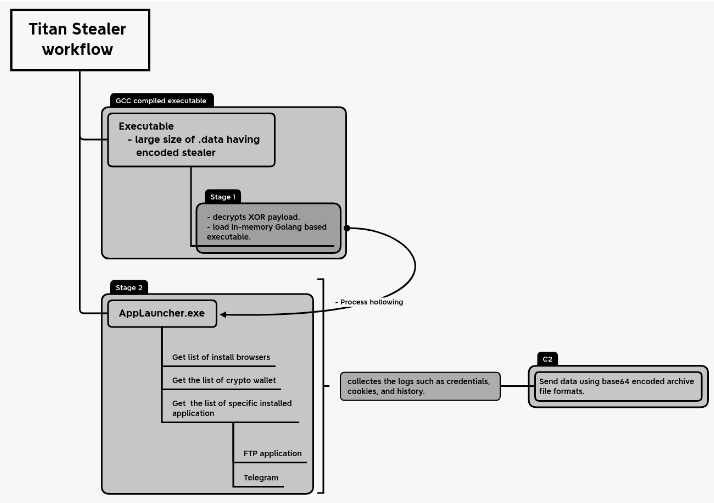

Según el análisis técnico, el binario del malware es un ejecutable de 32 bits compilado con GCC. El malware descifra la carga útil codificada con XOR en la misma región de memoria, que es un binario compilado por Golang. El binario luego usa un proceso de vaciado para inyectarse en un proceso de destino legítimo llamado "AppLaunch.exe".

En la segunda etapa, el binario se ejecuta desde la región de la memoria del proceso "AppLaunch.exe" y busca robar información del navegador, incluyendo credenciales, estados de autocompletar, métricas del navegador, datos de crashpad, entre otros.

Además, el malware también busca robar información de billeteras criptográficas, buscando archivos con extensión .wallet y .dat en el sistema. Utiliza la API FindFirstFileW para buscar estos archivos y luego los roba. También busca detalles de clientes FTP, capturando archivos de configuración de clientes FTP y registros de conexión.

En cuanto a la información del sistema, el malware busca robar información como las claves de producto de Windows, los nombres de usuario y contraseñas almacenadas en el sistema, entre otros. También busca archivos específicos en el sistema, como los archivos de registro, documentos y fotografías.

El actor de amenazas anuncia y vende Titan Stealer a través de un canal de Telegram en Rusia. Es importante actualizar contraseñas regularmente, evitar descargar aplicaciones de sitios no confiables y evitar hacer clic en URL o archivos adjuntos en correos electrónicos no deseados para protegerse de este tipo de ataques. Las empresas también deben implementar controles de seguridad estrictos y soluciones de seguridad para detectar y bloquear el malware.

Imagen 1: Titan Stealer workflow

Indicadores de Compromiso

IP

77[.]73[.]133[.]88

Hash

MD5: 82040e02a2c16b12957659e1356a5e19

SHA-256: a7dfb6bb7ca1c8271570ddcf81bb921cf4f222e6e190e5f420d4e1eda0a0c1f2

MD5: 1af2037acbabfe804a522a5c4dd5a4ce

SHA-256: 152ef5fcd0278e127c3df415018857f3aed0a748160032356786815ccbe870d5

MD5: 01e2a830989de3a870e4a2dac876487a

SHA-256: af58e830feef2f4086fb52dafda6084b3b85c6200f4cbc35a5460fb703dd39df

MD5: a98e68c19c2bafe9e77d1c00f9aa7e2c

SHA-256: 4264a0c8d7acc6f10539285aa557a2d9d0298285b0a75a51a283241ccf11c94f

MD5: 7f46e8449ca0e20bfd2b288ee6f4e0d1

SHA-256: 421dbec55ce3481c5cecb630b4d216bacd07ce35a912abe57af81a3641414e83

MD5: 78601b24a38dd39749db81a3dcba52bd

SHA-256: aea823d6446fbf9059391125a9b7fceb9f433b846275d28dc5f433645984a683

MD5: b0604627aa5e471352c0c32865177f7a

SHA-256: c78767cb268589c7e3519f8643c7d7bc891ee3e8f8660f9340419af278ade263

MD5: 1dbe3fd4743f62425378b840315da3b7

SHA-256: e54a6551dd6e290cbe53d9ceda9e6d2bf36c1010ee939f3192c97de6b5a2650c

MD5: 5e79869f7f8ba836896082645e7ea797

SHA-256: eb8faad12b1bc7657060878a8b672344c95a0a6cdedeedf7b2702c7add6a815d

MD5: 2815dee54a6b81eb32c95d42afae25d2

SHA-256: 30c1f93a3d798bb18ef3439db0ada4e0059e1f6ddd5d860ec993393b31a62842

MD5: 82040e02a2c16b12957659e1356a5e19

SHA-256: a7dfb6bb7ca1c8271570ddcf81bb921cf4f222e6e190e5f420d4e1eda0a0c1f2

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: The Titan Stealer: Notorious Telegram Malware Campaign

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte