GRUPO DEV-1101 DESARROLLA PHISHING KITS A GRAN ESCALA

GRUPO DEV-1101 DESARROLLA PHISHING KITS A GRAN ESCALA

| 14/03/2023 | BOLETÍN NRO 2023-169 |

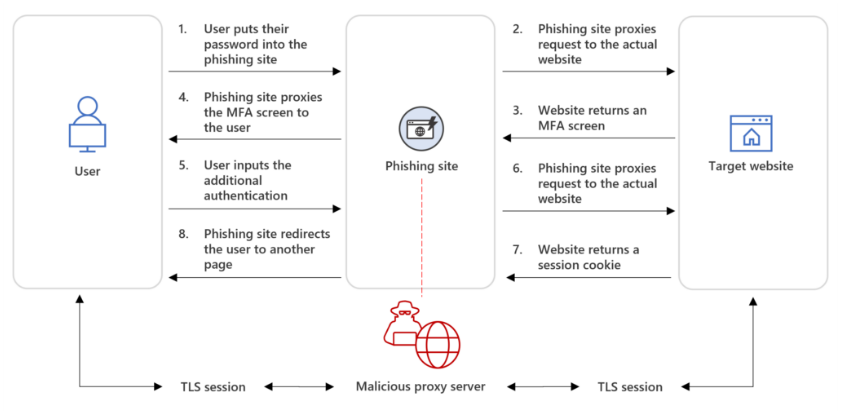

Recientemente se ha identificado una tendencia creciente de ataques de phishing a través de kits de suplantación de identidad conocidos como Adversary-in-the-middle (AiTM). Estos kits son capaces de superar la autenticación multifactorial (MFA) mediante la funcionalidad de proxy inverso y están diseñados para atacar cualquier sector o industria.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

| CVE: --- | Severidad: ALTA |

| Amenaza: DEV-1101 | Categoría: Phishing |

Uno de los grupos detrás de estos kits de phishing es DEV-1101, que ofrece una herramienta de código abierto para automatizar el lanzamiento de actividades de phishing y proporciona servicios de soporte a los atacantes.

La herramienta ha mejorado desde que se ofreció por primera vez en mayo de 2022, y es cada vez más popular entre los ciberdelincuentes, lo que hace que los ataques de phishing sean más fáciles y accesibles. Los kits de phishing AiTM reducen la barrera de entrada al ciberdelito, industrializando la economía ciberdelincuente.

La industrialización del ciberdelito es una tendencia preocupante, ya que reduce la barrera de entrada para los delincuentes y aumenta el riesgo para las organizaciones y los individuos.

Es importante que las organizaciones tomen medidas para protegerse de los ataques de phishing AiTM, incluida la implementación de medidas de seguridad adecuadas y la capacitación de los empleados en cómo detectar y evitar el phishing.

Además, es esencial que los usuarios en línea estén informados sobre las últimas tendencias en ciberseguridad y estén al tanto de los riesgos y las amenazas que enfrentan.

|

|

| Imagen 1: Diagrama de Ataque de Phishing |

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Microsoft Warns of Large-Scale Use of Phishing Kits to Send Millions of Emails Daily

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte