NUEVO MALWARE FURBALL

NUEVO MALWARE FURBALL

| 20/10/2022 | BOLETÍN NRO 2022-604 |

Recientemente se ha encontrado una nueva versión del malware espía para Android 'FurBall' dirigido a ciudadanos iraníes en campañas de vigilancia móvil realizadas por el grupo de ciberdelincuentes Domestic Kitten, también conocido como APT-C-50.

Servicios Afectados

• Sistemas operativos Android

Detalles Tecnicos

El malware espía se implementa en una operación de vigilancia masiva que ha estado en marcha desde al menos 2016. Además, varias empresas de ciberseguridad han informado sobre el grupo de ciberdelincuentes 'Domestic Kitten', que se cree que están patrocinados por el estado iraní. La nueva versión de FurBall se distribuye a través de sitios web falsos, donde las víctimas acceden después de mensajes directos, publicaciones en redes sociales, correos electrónicos, mensajes de texto (SMS).

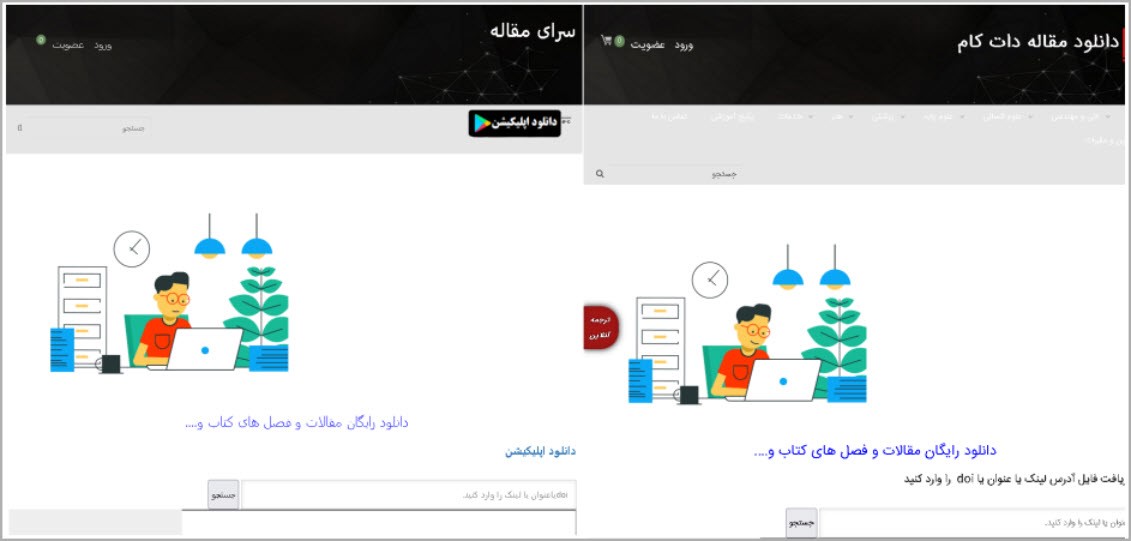

Figura 1. Sitio falso a la izquierda, sitio real a la derecha

En la versión falsa, hay un botón de Google Play que supuestamente permite a los usuarios descargar una versión de móvil del traductor, pero en lugar de acceder a Google Play, se les envía un archivo APK llamado 'sarayemaghale.apk'. -Ubicación del dispositivo. -Mensajes (SMS). -Lista de contactos. -Registros de llamadas. -Grabar llamadas. -Contenido de las notificaciones. -Aplicaciones instaladas y en ejecución. -Información del dispositivo.

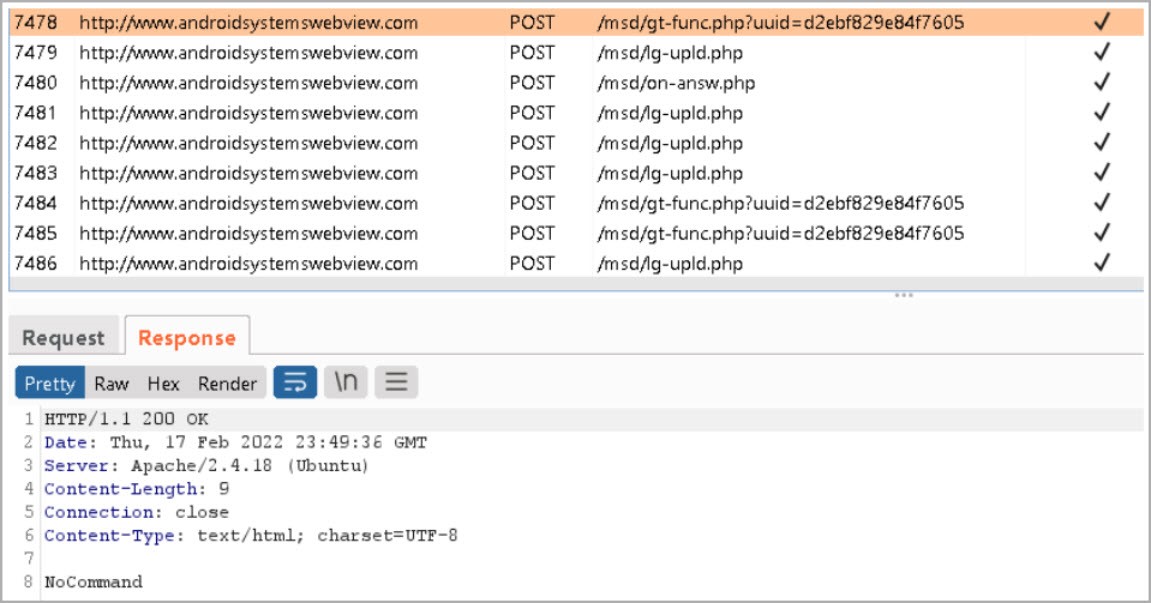

En términos de la nueva capa de ofuscación, investigadores informan que incluye nombres de clase, cadenas, registros y rutas de url del servidor, intentando evadir la detección de los sistemas de seguridad. MD5: 6151b1e2e5035a8eb596ce1c37565e87 SHA-256: 0d09d5e46e779d796a8d295043e5bbd90ac43705fa7ff7953faa5d8370840f93

|

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• Verifique que Google Play Protect esté habilitado en dispositivos Android.

• Descargue e instale software solo desde tiendas de aplicaciones oficiales como Google Play Store o iOS App Store.

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Hacking group updates Furball Android spyware to evade detection

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

126 Reporte Quincenal de Ciberinteligencia 2025

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte