NUEVA VARIANTE DE RANSOMEXX

NUEVA VARIANTE DE RANSOMEXX

| 23/11/2022 | BOLETÍN NRO 2022-696 |

Recientemente investigadores de seguridad, han identificado una nueva variante del ransomware de Ransomexx que se ha vuelto a desarrollar en el lenguaje de programación Rust, esto hace que sea más difícil de analizar mediante ingeniera inversa.

Servicios Afectados

• Sistemas operativos Linux

Detalles Tecnicos

|

El malware desarrollado en el lenguaje de programación Rust debido a las bajas tasas de detección de los AV en comparación de otros códigos populares.

Ransomexx es operado por el grupo de ciberdelincuentes denominado Defrayx que es conocido por generar otros malwares como PYxie, el loader Vatet y la cepa de ransomware Defray. Este nuevo ransomware está diseñado para ejecutarse en versiones Linux, debido a su historial también ha infectado a sistemas con Windows, por lo que posiblemente esté creando una versión para este sistema.

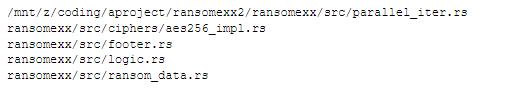

Su nombre se debe a las cadenas del código dentro del binario:

Imagen 1: Código

El ramsonware una vez este en el dispositivo esperará un argumento para poder cifrar los datos, este buscará los directorios especificados enumerando y cifrando archivos, esto deben ser mayores a 40 bytes para ser encriptados con la excepción de las notas de rescate.

Los archivos se le asignará una nueva extensión de archivo, este colocará una nota de rescate en cada directorio que estará de la siguiente manera: “!WHY_FILES_ARE_ENCRYPTED!.txt” al abrirlo contendrá el mensaje de que los datos han sido encriptados y que se necesita un clave AES para descifrar los datos, por una cantidad de dinero, así mismo se adjuntara una dirección de un sitio para comunicarse con el grupo.

Cabe mencionar que ahora los atacantes están empleando el lenguaje de programación Rust para la creación de malware que significa una mejora en su funcionalidad.

Indicadores de Compromiso

Dominio

data[.]rs

footer[.]rs

mpl[.]rs

iter[.]rs

logic[.]rs

rnsm777cdsjrsdlbs4v5qoeppu3px6sb2igmh53jzrx7ipcrbjz5b2ad[.]onion

HASH

MD5: 377c6292e0852afeb4bd22ca78000685

SHA-256: a7ea1e33c548182b8e56e32b547afb4b384ebe257ca0672dbf72569a54408c5c

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Considerar deshabilitar PowerShell o monitorear su ejecución, evitando que pueda ser aprovechado por softwares maliciosos.

• Implementar filtrado y segmentación entre redes y utilizar principio de mínimo privilegios.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: RansomExx Upgrades to Rust

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

126 Reporte Quincenal de Ciberinteligencia 2025

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte