NUEVO SERVICIO DE OFUSCACIÓN DE MALWARE NOMBRADO ZOMBINDER

NUEVO SERVICIO DE OFUSCACIÓN DE MALWARE NOMBRADO ZOMBINDER

| 12/12/2022 | BOLETÍN NRO 2022-720 |

Se ha descubierto un nuevo vector de ataque que está dirigida a los usuarios de Android y Windows cuyo objetivo es distribuir malware sobre la víctima como el troyano bancario ERMAC, el malware de escritorio ERBIUM, AURORA STEALER y LAPLA CLIPPER.

Servicios Afectados

• Sistemas operativos Windows

• Sistemas operativos Android

Detalles Tecnicos

|

El servicio de terceros que se encuentra en la darknet se utiliza para vincular un payload malicioso a aplicaciones legítimas de Android que es llamado por los investigadores como Zombinder.

Esta actividad inició cuando se investigaba el malware ermac que se dirige a las entidades bancarias, en el cual se detectó en una campaña donde se hacía pasar por aplicaciones para la autorización de wifi, este se distribuyó a través de un sitio web falso de una página que solo contenía dos botones.

En los botones se encontraba uno que indicaba “Descargar para android” este tiene una muestra de Ermac que contiene las siguientes capacidades: Registro de teclas, robo de correos electrónicos de la aplicación de Gmail, robo de códigos de 2FA, entre otros; según la investigación, el autor de este malware está realizando una nueva versión que tendrá más capacidades de afectación a las víctimas.

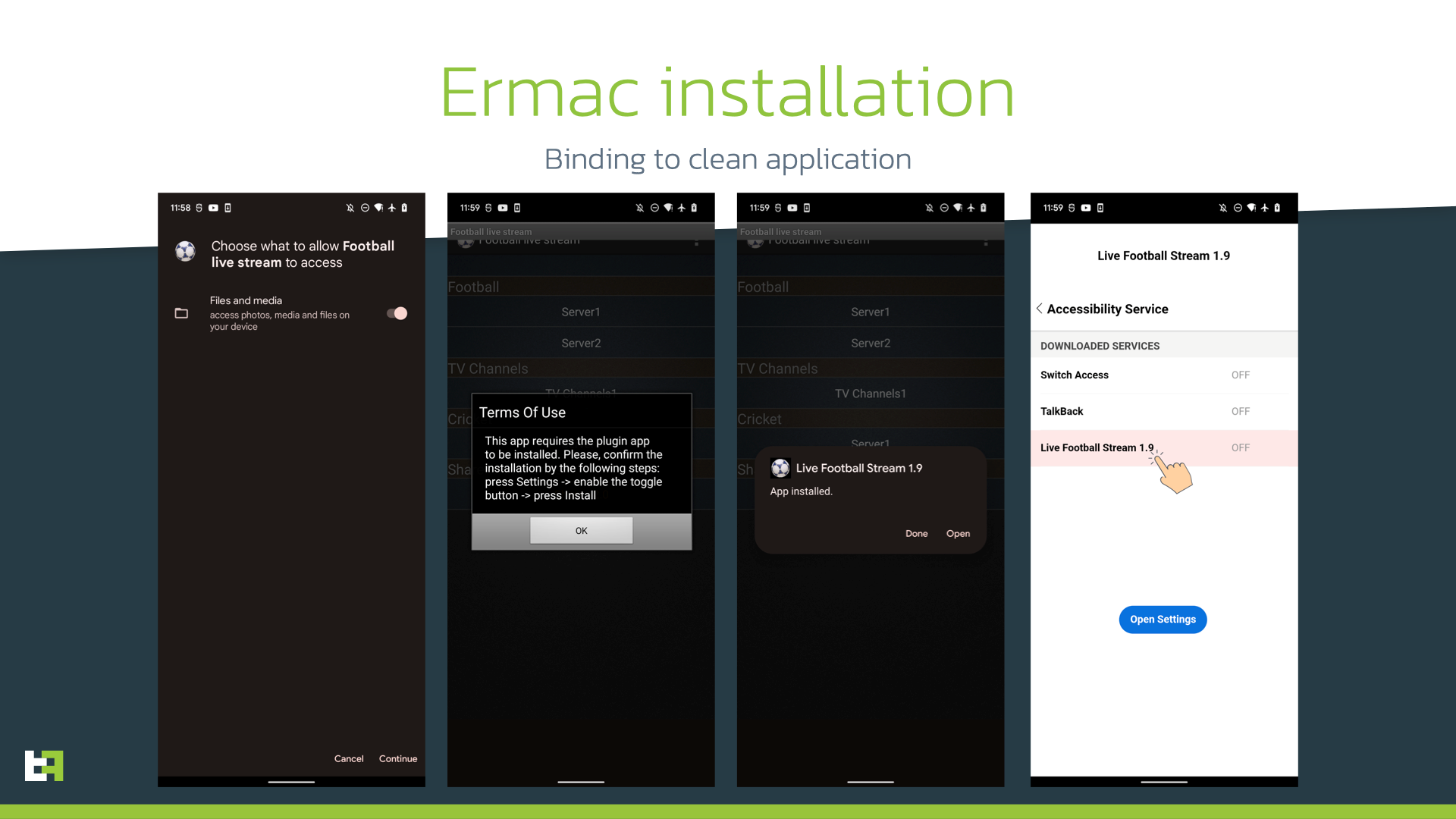

El ciberdelincuente empleó un servicio de terceros proporcionado por la darknet “zombinder” que vinculo las capacidades del malware a una aplicación legítima. Después de descargar la aplicación vinculada, actuará normal a menos de que muestre un mensaje que indique que la aplicación debe actualizarse. En este punto, si la víctima acepta, este se instalará como actualización, que no es otra cosa que Ermac, como se muestra en la siguiente imagen:

Imagen 1: Instalación del Malware Ermac

Indicadores de Compromiso

Hash

MD5: 43be7fae720bdc34b6d40d09611914f7

SHA-256: dc3e51cffb3b05eec4b9249fb5e52b5530faf8db9b8c15474561ebc59ec172e4

MD5: c62a3d99951b34b9632803481d079251

SHA-256: f43813c43174826f26490230ee43e354c7be2f85dd7d096064a017c3ce6cfa41

MD5: d1677f3c971ccc06f146f559eb2ffffb

SHA-256: 97cbc137f8c045cd6a6b7d828b5b97b50279c2901cc67eec121d2c6df2f576be

MD5: 8e815ffe48afdae2015cb57c08dc4d13

SHA-256: 9ed8f39b22b997cb0d2ee8e55336972e1a9feeb222da3c4c23ed6566f29d5a92

MD5: 989f36d10e6d78ef3cc4f7a7467f1658

SHA-256: fd477e257d2d68dd43d1490555ac800ab61febf51d07f18d0ed4568f116952b2

MD5: 608c22ff36fbb705d64a044f73fbc501

SHA-256: 8a7309366917e05c348caf79d4f29f60878958baff794f07c12f08dadcb186fa

MD5: e281b5567f15757656ecf8e909302e57

SHA-256: 2ec98ae281b15d4140c4eacf48d485065a354627e2982597f309505c7fc7b90f

MD5: 18a0b8dbec69e8243451d8ab2baf08b8

SHA-256: 4be73a47825a39e0b571baae7dfbb5ee36609d26bc2ec8f6e45e84003bd80fcd

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Researchers Uncover Darknet Service Allowing Hackers to Trojanize Legit Android Apps

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte