RANSOMWARE PRESTIGE

RANSOMWARE PRESTIGE

| 14/10/2022 | BOLETÍN NRO 2022-594 |

Recientemente se detectó un nuevo ransomware nombrado Prestige que está dirigido a organizaciones en Ucrania y Polonia. Utiliza técnicas de implementación similares pero la campaña es distinta de los ataques destructivos ocasionados por AprilAxe o Foxblade, que han afectado a múltiples organizaciones de infraestructura crítica en Ucrania durante las últimas dos semanas.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

Se detectó que el ataque del ransomware comienza cuando los atacantes ya han obtenido acceso con privilegios administrativos; sin embargo, se desconoce el vector inicial de como obtienen las credenciales. La implementación de este varía según el entorno de las víctimas. Se destacan algunos métodos en los cuales:

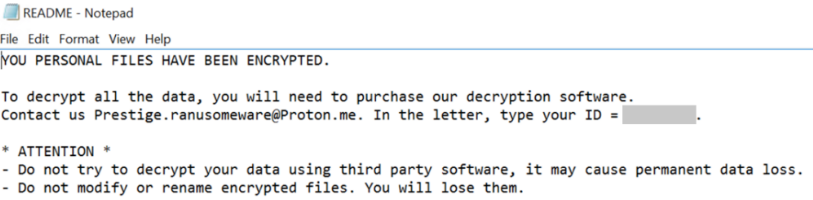

Prestige hará un recorrido por todo el sistema en el cual buscara archivos con extensiones puntuales y los encriptara para dejarlos con la extensión .enc. Al finalizar, la nota de rescate se alojará en la ruta C:\Users\public\README.

MD5: 8119c78b7cfb7d9ce37286ec9fc263e2

|

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Bloquear las creaciones de procesos que se originan en los comandos PSExec y WMI para detener el movimiento lateral utilizando el componente WMIexec de Impacket.

• Habilitar la protección contra manipulaciones para evitar que los ataques se detengan o interfieran con Microsoft Defender.

• Activar la protección proporcionada por la nube en Microsoft Defender Antivirus o el equivalente para su producto antivirus para cubrir las herramientas y técnicas de atacantes que evolucionan rápidamente. Las protecciones de aprendizaje automático basadas en la nube bloquean la gran mayoría de las variantes nuevas y desconocidas.

• Habilitar la autenticación multifactor (MFA) para mitigar las credenciales potencialmente comprometidas y garantizar que se aplique MFA para toda la conectividad remota, incluidas las VPN. Microsoft recomienda encarecidamente a todos los clientes que descarguen y utilicen soluciones sin contraseña como Microsoft Authenticator para proteger sus cuentas.

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: New “Prestige” ransomware impacts organizations in Ukraine and Poland

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte