ACTUALIZACIÓN DE CHINA CHOPPER

ACTUALIZACIÓN DE CHINA CHOPPER

| 22/11/2022 | BOLETÍN NRO 2022-691 |

China Chopper brinda a los ciberdelincuentes la capacidad de ejecutar comandos de forma remota en los servidores web.

Servicios Afectados

• Sistemas operativos Windows

Detalles Tecnicos

|

En el 2012 fue descubierto por primera vez el Shell Web de China Chopper, este archivo tiene un aproximado de 4 kilobytes. Ha sido utilizado por ciberdelincuentes con la finalidad de controlar servidores web de forma remota. Esta amenaza tiene muchos comandos y funciones de control, como una opción de ataque de fuerza bruta de contraseña, ofuscación de código, administración de archivos y bases de datos, y una interfaz gráfica de usuario.

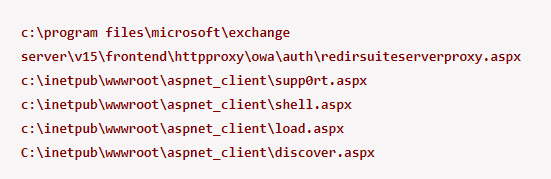

Una de las técnicas utilizadas por shell web de China Chopper es colocarse en los servidores de Exchange en el directorio “C:\inetpub\wwwroot\aspnet_client\...”, utilizando diferentes nombres y con la extensión .aspx.

Nombres de archivos shell web utilizados para infectar servidores.

Actualmente se siguen observando estos archivos maliciosos en servidores. Asociados a esta amenaza, se tiene los siguientes boletines:

Boletín SecureSoft-Nro. 2022-681

Boletín SecureSoft-Nro. 2022-650

Boletín SecureSoft-Nro. 2022-563

Indicadores de Compromiso

IP

91[.]199[.]50[.]178

45[.]15[.]18[.]18

62[.]204[.]40[.]71

62[.]204[.]40[.]2

45[.]15[.]16[.]60

149[.]202[.]83[.]171

178[.]63[.]100[.]197

204[.]145[.]90[.]53

37[.]187[.]95[.]110

91[.]121[.]140[.]167

94[.]130[.]12[.]27

HASH

MD5: 147b532c02dc94877a221fed4667de14

SHA256: b19428c70c927eca3e3a0453cba41a5862c5a9bb82a2b94f2c70cfb834f201d9

MD5: 6cf06f02ab5caabf255fb458b394bafb

SHA256: 5582f1011f99142a26c9c6d44621a3e3665ebc6743a85c9aa54342cc25191a44

MD5: 56967654bccafc5fe7bcfc649134c1b0

SHA256: 782447e2740c78068a02e88f56f4ee2150116b7c182a96c9ca5a64ea1722062d

MD5: 27a916aa21e60096baf34605482aa868

SHA256: 3431c29c523a60f318280e7455fadc8234aa328e

Recomendaciones

Se recomienda a nuestros clientes que cuenten con los servicios que puedan verse afectados, seguir las siguientes acciones preventivas para reducir riesgos:

Para el personal de seguridad de información:

• Mantener un protocolo estricto para realizar copias de seguridad de los activos de información de mayor criticidad.

• Mantener un protocolo de actualizaciones estricto de sistemas operativos, antivirus y todas las aplicaciones que se ejecutan en ellos.

• Concientizar constantemente a los usuarios en temas relacionados a seguridad informática.

• Mantener el conocimiento situacional de las últimas amenazas y zonas vulnerables de la organización.

• Bloquear los indicadores de compromisos (IOC) mostrados, en los dispositivos de seguridad de su infraestructura.

** Antes de realizar el bloqueo de IoCs o aplicar actualizaciones es importante que previamente en ambiente de desarrollo se valide y confirme a nivel de servicios, con el propósito de aplicar los cambios de manera controlada.

Para usuarios finales:

• No abrir correos electrónicos de dudosa procedencia (remitente desconocido), ni dar clic en enlaces, ni descargar archivos adjuntos desconocidos.

• Escanear todo el software descargado de Internet antes de la ejecución.

• De detectar cualquier actividad anómala en su equipo reportarlo inmediatamente a los encargados de seguridad de la información de su institución.

Fuente

- Fuente 1: Microsoft Exchange server exploitation: how to detect, mitigate, and stay calm

- Fuente 2: Equipo de Anti-Fraude y Dark Web Intelligence SecureSoft

Contáctanos

Si usted tiene alguna consulta no dude en contactarse con nosotros:

Perú:

Consultas técnicas: monitoreo_pe@securesoftcorp.com

Consultas comerciales: ventas@securesoftcorp.com

Ecuador:

Consultas técnicas: monitoreo_ec@securesoftcorp.com

Consultas comerciales: ventas_ec@securesoftcorp.com

Colombia:

Consultas técnicas: monitoreo_co@securesoftcorp.com

Consultas comerciales: ventas_co@securesoftcorp.com

Chile:

Consultas técnicas: monitoreo_cl@securesoftcorp.com

Consultas comerciales: ventas_cl@securesoftcorp.com

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte